Ограничьте, какие учетные записи бизнес-клиентов могут входить в мультитенантное приложение с помощью AD B2C

Я хочу создать мультитенантное приложение, в котором пользователи будут входить в систему с помощью Azure AD B2C. Я предоставлю доступ определенным арендаторам, которые являются нашими клиентами с помощью политик. Доступ будут иметь только бизнес-клиенты из избранных арендаторов.

У меня есть заказчик, которому требуется детальный контроль над тем, какие пользователи могут получить доступ к моему приложению. Насколько я понял, мое приложение будет зарегистрировано в качестве принципала службы в их клиенте, как только пользователь даст согласие на запрашиваемые приложения разрешения.

Это тоже хорошо, но принципал-сервис - это всего лишь своего рода учетная запись с доступом к определенным ресурсам в их клиенте, который был предоставлен при принятии приложения. Когда приложение зарегистрировано в их AD, любой из этой организации может войти в систему. Когда кто-то входит, это автоматически создает учетную запись потребителя в Azure AD B2C в нашем клиенте.

Пользователь-потребитель может войти в приложения, защищенные с помощью Azure AD B2C, но не может получить доступ к ресурсам Azure, таким как портал Azure. Пользователь-потребитель может использовать локальную учетную запись или федеративные учетные записи, такие как Facebook или Twitter. Учетная запись потребителя создается с помощью процесса регистрации или входа в систему, с помощью API Microsoft Graph или с помощью портала Azure.

Теперь у меня есть клиент, который также хочет контролировать, чтобы только определенные учетные записи в их AD могли входить в систему. Итак, в общем, удостоверение пользователя не должно иметь доступа к субъекту службы?

Поддерживается ли этот вариант использования, и если да, то как мне с ним справиться и какую терминологию я ищу? Я не хочу, чтобы моя организация занималась этим, если это возможно. Я просто хочу предоставить доступ всем пользователям в арендаторе, а затем клиент должен предоставить / отозвать доступ отдельным пользователям.

1 ответ

Если я правильно понимаю, поскольку вы создали мультитенантное приложение, оно будет зарегистрировано в вашем клиенте как субъект-служба, а для клиента-клиента оно будет в корпоративном приложении. Итак, если они хотят предоставить доступ нескольким пользователям или определенной группе, они могут назначить пользователя / группу для этого конкретного корпоративного приложения.

Пример:

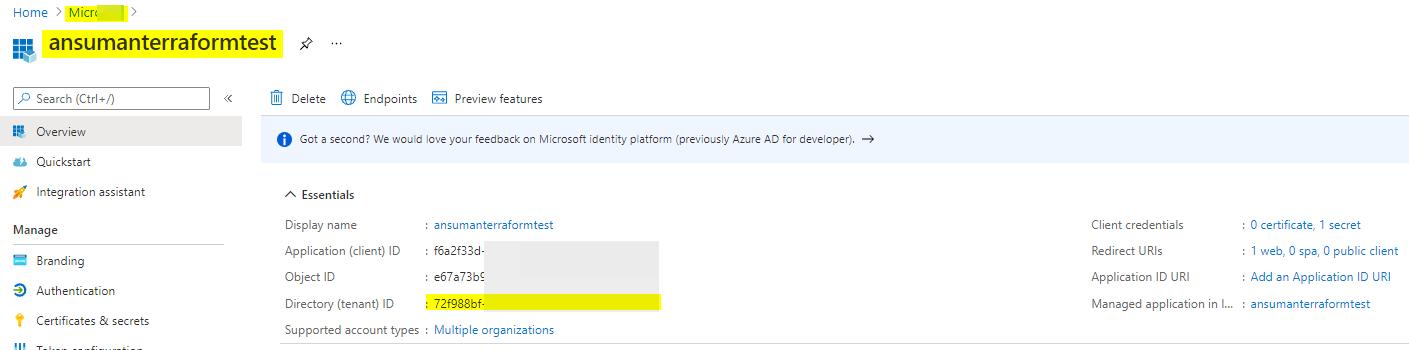

Принципал службы создан на моем клиенте:

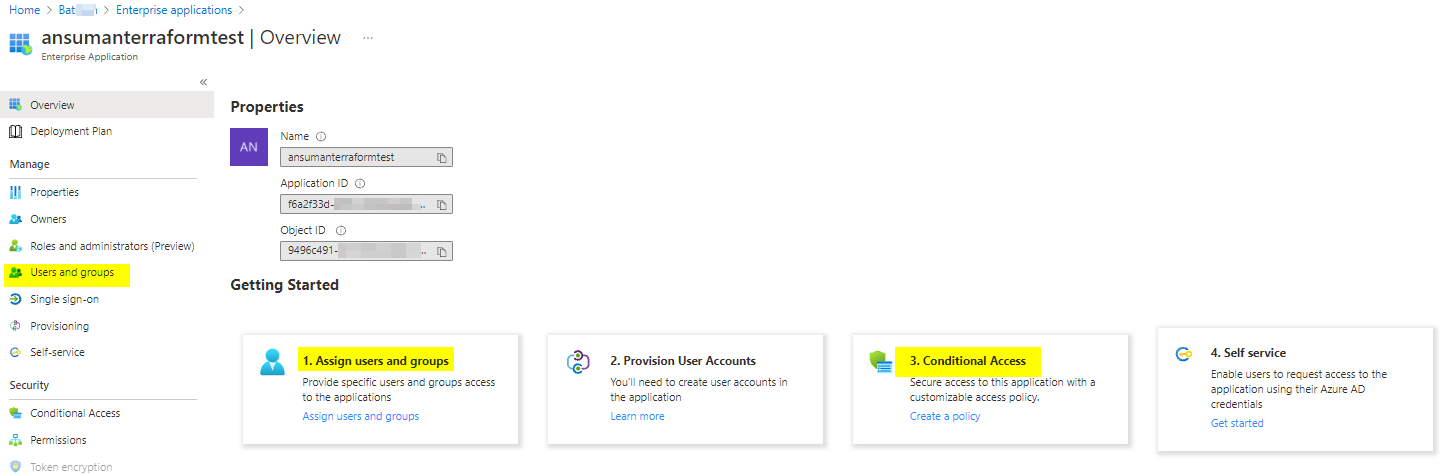

Он регистрируется как корпоративное приложение в другом арендаторе. Таким образом, здесь мы можем выбрать «Назначить пользователей и группы», чтобы предоставить доступ к этому приложению из своего клиента, или они также могут установить политику условного доступа для указанного набора условий.

Ссылка: