Как предотвратить блокировку ложных срабатываний в Azure WAF для поля пароля

Я использую входную дверь Azure с политикой брандмауэра веб-приложений. Настроен набор управляемых правил 1.0.

Все работает очень хорошо, за исключением поля пароля на странице входа на моем веб-сайте. Я вижу множество случаев блокировки на основе правила 1.0-SQLI-942100 (попытка SQL-инъекции), когда отправленный пароль является допустимым, например, пароль в следующем формате:

12-(Мария)_1002

Поскольку поле пароля очень важно (я также вижу множество действительных блоков с фактическими попытками внедрения SQL!), Я не хочу добавлять это поле в исключения брандмауэра.

Есть идеи, как предотвратить блокировку законных паролей? Я подумал об исключении некоторых символов из ввода, но какие из них нужно исключить?

1 ответ

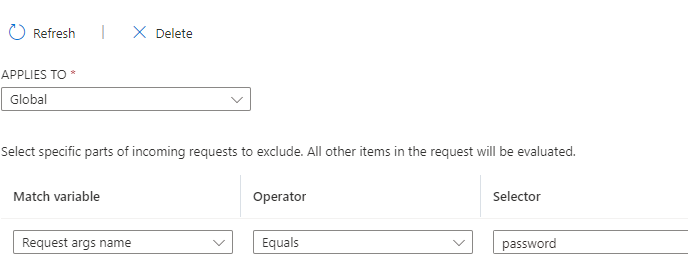

Вы можете установить глобальные исключения в политике WAF, чтобы исключить сканирование полей в теле запроса.

Об использовании полисаManaged rulesзатемExclusionsчтобы добавить исключения.