Точка доступа Azure к сайту Порт не может подключиться к виртуальной машине Azure или к порту

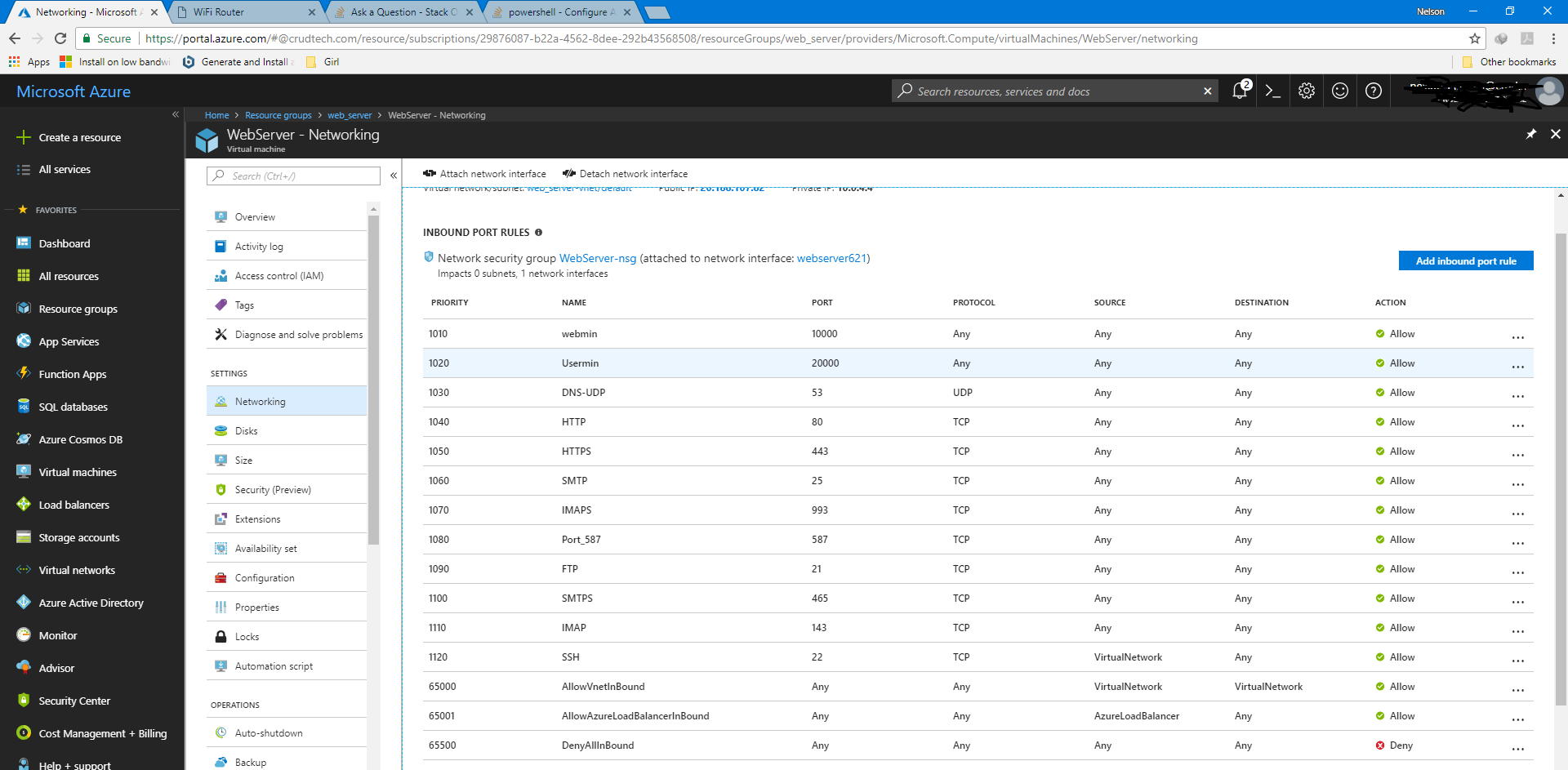

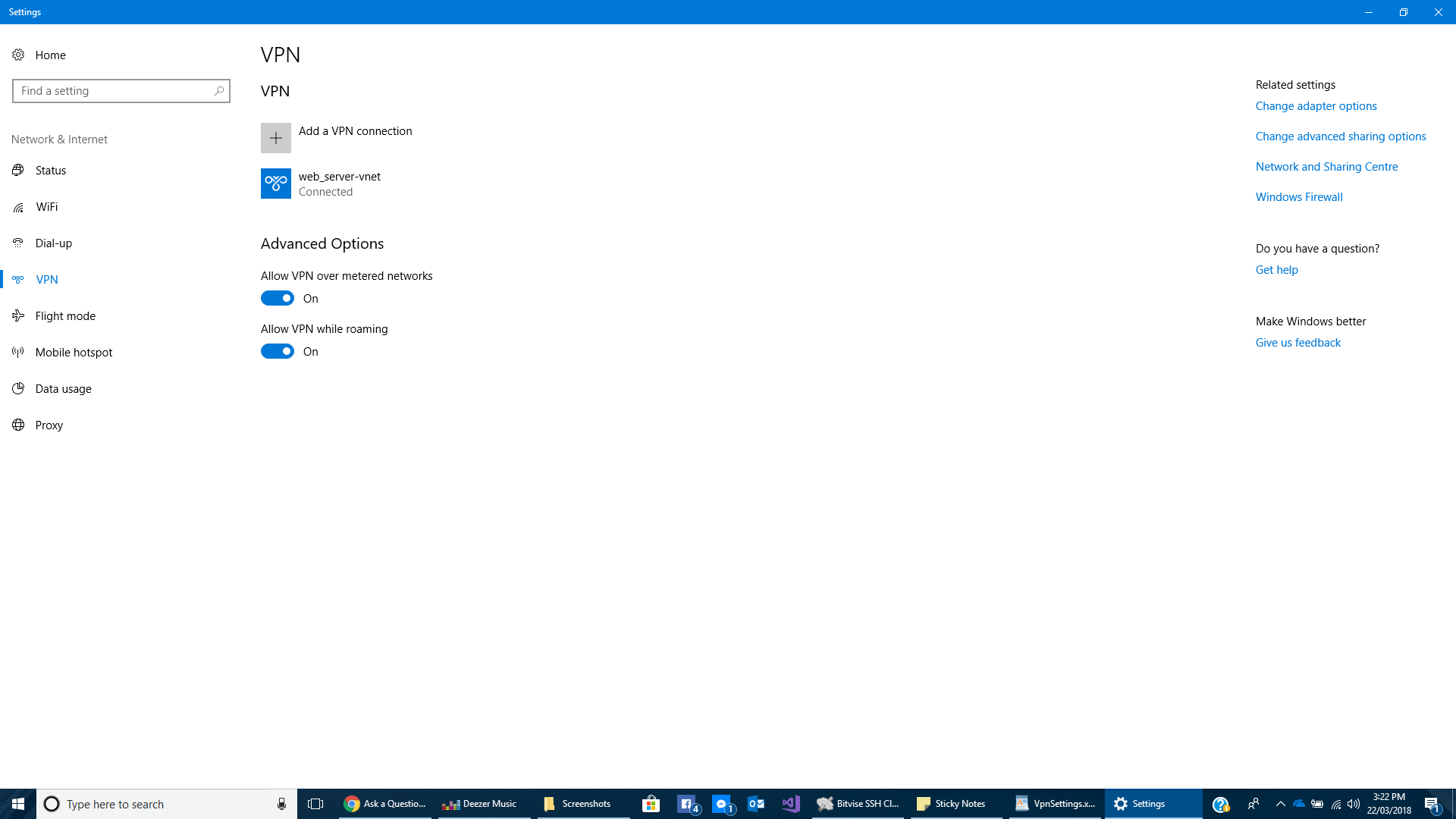

Я создал Azure VM на Ubuntu TLS Ubuntu 16.04, и я создал Azure VPN шлюз, как упомянуто в этом документе https://docs.microsoft.com/en-us/azure/vpn-gateway/vpn-gateway-howto-point-to-site-resource-manager-portal проблема в том, что я успешно подключился к vpn, но когда я пытаюсь получить доступ к любому порту, который разрешен только для моей виртуальной сети. Я получаю ошибку 10060. Это означает, что истекло время ожидания. Я за роутером D-Link. Нужно ли мне подключать мой маршрутизатор к vpn или моего компьютера достаточно, чтобы подключиться к vpn для доступа к vm azure.  Как видно на рисунке, я хочу, чтобы мой шлюз vpn или vnet имели доступ только к порту ssh и были доступны только для других. Но это дает ошибку 10060

Как видно на рисунке, я хочу, чтобы мой шлюз vpn или vnet имели доступ только к порту ssh и были доступны только для других. Но это дает ошибку 10060

VPN-соединение успешно. В чем может быть проблема. Если я поменяю источник на любой, он будет отлично подключен. Нет перекрытия IP.

VPN-соединение успешно. В чем может быть проблема. Если я поменяю источник на любой, он будет отлично подключен. Нет перекрытия IP.

1 ответ

Вы переигрываете это.

Если все, что вам нужно, это заблокировать конечную точку SSH, но при этом иметь возможность входить с динамического IP-адреса, в вашем NSG разрешите SSH из Any и установить knockd (Демон демона порта) на виртуальной машине -

https://help.ubuntu.com/community/PortKnocking

Что такое стук в порт?

Стук в порт - это простой способ предоставления удаленного доступа, не оставляя порт постоянно открытым. Это защищает ваш сервер от сканирования портов и атак с использованием сценариев.

Чтобы использовать детонацию портов, на сервере должен быть установлен межсетевой экран и запущен демон стука. Как следует из названия, демон прослушивает определенную последовательность "стуков" TCP или UDP. Если последовательность задана правильно, то команда выполняется; Обычно исходный IP-адрес получает доступ через брандмауэр к порту приложения (например, SSH).

Должен быть доступен в большинстве дистрибутивов через apt/yum/whatSuSEusesNowadays. Tarball здесь, если вы действительно должны скомпилировать из исходного кода.