401 токен JWT не найден

Я предоставил две версии security.yaml файл. Вторая версия согласно документации API Platform. API Platform отправляет на создание пользовательского провайдера. Для второго варианта security.yaml рекомендуется в документации по API Platform, мне нужно создать два дополнительных файла. Я не прикрепил их к теме, но сделаю это при необходимости.

Но я думаю, что проблема в JWT.

Среда:

- узел v8.9.4

- хром 64.0.3282.119

- Ubuntu 16.04

- версия Axios: 0.16.2

- Vue.js 2.4.2

- vue-axios 2.0.2

- api-платформа / api-pack: 1.0

- Symfony 4.0.4

User.php

<?php

namespace App\Entity;

use Doctrine\ORM\Mapping as ORM;

use Symfony\Component\Security\Core\User\UserInterface;

/**

* @ORM\Table(name="app_users")

* @ORM\Entity(repositoryClass="App\Repository\UserRepository")

*/

class User implements UserInterface, \Serializable

{

/**

* @ORM\Column(type="integer")

* @ORM\Id

* @ORM\GeneratedValue(strategy="AUTO")

*/

private $id;

/**

* @ORM\Column(type="string", length=25, unique=true)

*/

private $username;

/**

* @ORM\Column(type="string", length=64)

*/

private $password;

/**

* @ORM\Column(type="string", length=60, unique=true)

*/

private $email;

/**

* @ORM\Column(name="is_active", type="boolean")

*/

private $isActive;

public function __construct() // add $username

{

$this->isActive = true;

}

public function getUsername()

{

return $this->username;

}

public function getSalt()

{

// you *may* need a real salt depending on your encoder

// see section on salt below

return null;

}

public function getPassword()

{

return $this->password;

}

public function getRoles()

{

return array('ROLE_ADMIN');

}

public function eraseCredentials()

{

}

/** @see \Serializable::serialize() */

public function serialize()

{

return serialize(array(

$this->id,

$this->username,

$this->password,

// see section on salt below

// $this->salt,

));

}

/** @see \Serializable::unserialize() */

public function unserialize($serialized)

{

list (

$this->id,

$this->username,

$this->password,

// see section on salt below

// $this->salt

) = unserialize($serialized);

}

}

Первый вариант security.yaml

security:

encoders:

App\Entity\User:

algorithm: bcrypt

providers:

our_db_provider:

entity:

class: App\Entity\User

property: username

firewalls:

dev:

pattern: ^/(_(profiler|wdt)|css|images|js)/

security: false

login:

pattern: ^/api/login

stateless: true

anonymous: true

form_login:

check_path: /api/login_check

success_handler: lexik_jwt_authentication.handler.authentication_success

failure_handler: lexik_jwt_authentication.handler.authentication_failure

require_previous_session: false

api:

pattern: ^/api

stateless: true

provider: our_db_provider

guard:

authenticators:

- lexik_jwt_authentication.jwt_token_authenticator

access_control:

- { path: ^/admin, roles: ROLE_ADMIN }

- { path: ^/api/login, roles: IS_AUTHENTICATED_ANONYMOUSLY }

- { path: ^/api, roles: IS_AUTHENTICATED_FULLY }

Второй вариант security.yaml

security:

encoders:

App\Entity\User:

algorithm: bcrypt

App\Security\User\WebserviceUser: bcrypt

providers:

our_db_provider:

entity:

class: App\Entity\User

property: username

webservice:

id: App\Security\User\WebserviceUserProvider

firewalls:

dev:

pattern: ^/(_(profiler|wdt)|css|images|js)/

security: false

login:

pattern: ^/api/login

stateless: true

anonymous: true

provider: webservice

form_login:

check_path: /api/login_check

success_handler: lexik_jwt_authentication.handler.authentication_success

failure_handler: lexik_jwt_authentication.handler.authentication_failure

require_previous_session: false

api:

pattern: ^/api

stateless: true

provider: our_db_provider

guard:

authenticators:

- lexik_jwt_authentication.jwt_token_authenticator

access_control:

- { path: ^/admin, roles: ROLE_ADMIN }

- { path: ^/api/login, roles: IS_AUTHENTICATED_ANONYMOUSLY }

- { path: ^/api, roles: IS_AUTHENTICATED_FULLY }

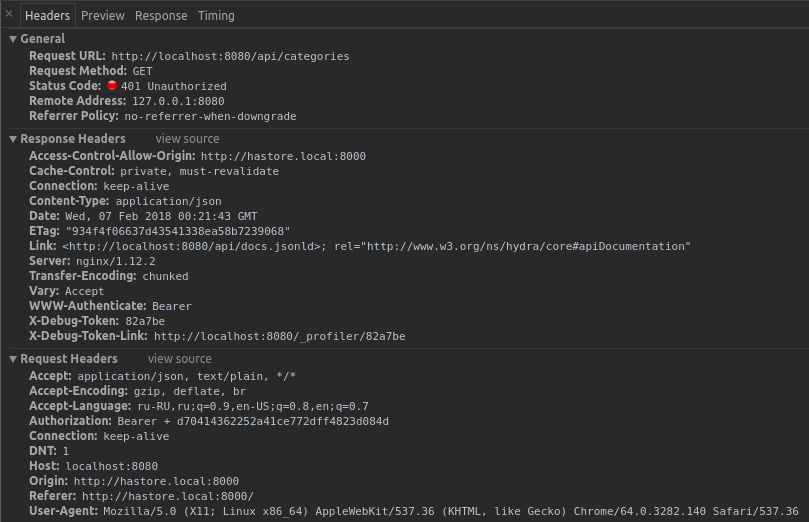

Заголовки

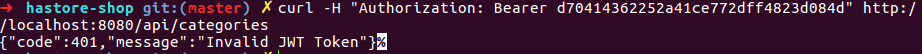

локон

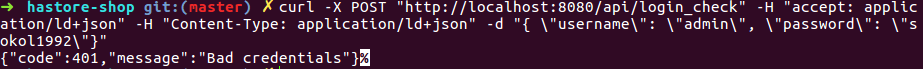

завить с заголовками

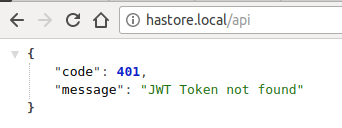

В браузере

.env

###> lexik/jwt-authentication-bundle ###

# Key paths should be relative to the project directory

JWT_PRIVATE_KEY_PATH=var/jwt/private.pem

JWT_PUBLIC_KEY_PATH=var/jwt/public.pem

JWT_PASSPHRASE=d70414362252a41ce772dff4823d084d

###< lexik/jwt-authentication-bundle ###

lexik_jwt_authentication.yaml

lexik_jwt_authentication:

private_key_path: '%kernel.project_dir%/%env(JWT_PRIVATE_KEY_PATH)%'

public_key_path: '%kernel.project_dir%/%env(JWT_PUBLIC_KEY_PATH)%'

pass_phrase: '%env(JWT_PASSPHRASE)%'

13 ответов

Проблема заключается в зашифрованном секретном ключе.

Закрытый ключ обычно шифруется и защищается парольной фразой или паролем перед передачей или отправкой секретного ключа. Когда вы получаете зашифрованный закрытый ключ, вы должны расшифровать закрытый ключ, чтобы использовать закрытый ключ.

Чтобы определить, зашифрован ли закрытый ключ или нет, откройте закрытый ключ в любом текстовом редакторе. Зашифрованный ключ имеет первые несколько строк, похожих на следующие, со словом ENCRYPTED:

---BEGIN RSA PRIVATE KEY---

Proc-Type: 4,ENCRYPTED

DEK-Info: AES-256-CBC,AB8E2B5B2D989271273F6730B6F9C687

------

------

------

---END RSA PRIVATE KEY---С другой стороны, незашифрованный ключ будет иметь следующий формат:

---BEGIN RSA PRIVATE KEY---

------

------

------

---END RSA PRIVATE KEY---Зашифрованный ключ не может использоваться непосредственно в приложениях в большинстве сценариев. Это должно быть расшифровано в первую очередь.

OpenSSL в Linux - это самый простой способ расшифровать зашифрованный закрытый ключ. Используйте следующую команду для расшифровки зашифрованного ключа RSA:

openssl rsa -in ssl.key.secure -out ssl.key

Обязательно замените "server.key.secure" именем вашего зашифрованного ключа, а "server.key" - именем файла, который вы хотите использовать для своего зашифрованного файла выходного ключа.

Если зашифрованный ключ защищен парольной фразой или паролем, введите пароль при появлении запроса.

После этого вы заметите, что зашифрованная формулировка в файле исчезла.

Если бы я не использовал Почтальон, то я бы не увидел ошибку Symfony, которая помогла мне найти корень проблемы. Было бы здорово, если бы Lesik LexikJWTAuthenticationBundle обработал эту ошибку.

Моим решением было добавить это в.htaccess

RewriteCond %{HTTP:Authorization} ^(.*)

RewriteRule .* - [e=HTTP_AUTHORIZATION:%1]

Вам необходимо разрешить заголовок авторизации либо в файле.htaccess вашего проекта, либо в конфигурациях виртуального сайта (например, /etc/apache2/sites-available/000-default.conf)

<Directory your_project_directory>

Options Indexes FollowSymLinks MultiViews

AllowOverride None

Order allow,deny

Allow from all

Require all granted

RewriteEngine on

RewriteCond %{HTTP:Authorization} ^(.*)

RewriteRule .* - [e=HTTP_AUTHORIZATION:%1]

</Directory>

Чтобы решить эту проблему, я добавил следующую строку в свой файл конфигурации Apache.

SetEnvIf Authorization "(.*)" HTTP_AUTHORIZATION=$1

Вы можете найти подробности в github LexikJWTAuthenticationBundle внизу страницы.

У меня была та же проблема, я исправил ее, удаливвход в брандмауэр и объединив его содержимое внутри api брандмауэра следующим образом:

api:

pattern: ^/api

stateless: true

anonymous: true

json_login:

username_path: email

check_path: /api/login_check

success_handler: lexik_jwt_authentication.handler.authentication_success

failure_handler: lexik_jwt_authentication.handler.authentication_failure

guard:

authenticators:

- lexik_jwt_authentication.jwt_token_authenticator

Это работает для меня, используя это решение

RewriteEngine On

RewriteCond %{HTTP:Authorization} ^(.*)

RewriteRule .* - [e=HTTP_AUTHORIZATION:%1]

Для Symfony 5.3 и выше

anonymous: trueатрибут удален из файла security.yaml ,

Я исправил свою проблему, заменив ее следующим образом:

access_control:

- { path: ^/api/login, roles: PUBLIC_ACCESS }

- { path: ^/api, roles: IS_AUTHENTICATED_FULLY }

Помимо других проблем (и решений), упомянутых в ответах, у меня возникла еще одна проблема, связанная с https://github.com/lexik/LexikJWTAuthenticationBundle. И бессонница. При использовании вкладки авторизации в Insomnia и "Bearer Token" Insomnia отправляет заголовок "авторизация" вместо "Authorization". Не уверен, должен ли заголовок быть чувствительным к регистру или нет, но LexikJWT не работает с "авторизацией", только с "авторизацией".

При отправке запроса убедитесь, что вы отправляете контент в формате JSON, а не HTML.

В этом файле (project/public/.htaccess) просто добавьте это:

SetEnvIf Authorization "(.*)" HTTP_AUTHORIZATION=$1

Попробуйте восстановить закрытые и открытые ключи с помощью пользовательской фразы-пароля и установить ее в файле.env.

Изменить логин брандмауэра в security.yaml:

...

firewalls

...

login:

pattern: ^/api/login

stateless: true

anonymous: true

provider: our_db_provider

json_login:

check_path: /api/login_check

username_path: username

password_path: password

success_handler: lexik_jwt_authentication.handler.authentication_success

failure_handler: lexik_jwt_authentication.handler.authentication_failure

...

Если это не поможет, попробуйте использовать FosUserBundle.

В composer.json добавьте:

"friendsofsymfony/user-bundle": "dev-master"

В security.yaml:

...

providers:

...

fos_userbundle:

id: fos_user.user_provider.username

...

firewalls

...

login:

pattern: ^/api/login

stateless: true

anonymous: true

provider: fos_userbundle

json_login:

check_path: /api/login_check

username_path: username

password_path: password

success_handler: lexik_jwt_authentication.handler.authentication_success

failure_handler: lexik_jwt_authentication.handler.authentication_failure

...

См. Интеграция FOSUserBundle в документах ApiPlatform.

Ответы ниже не заполнены.

Вам нужно создать .htaccess в папке /public и поместить эти строки в раздел

<IfModule mod_rewrite.c></IfModule> :

RewriteCond %{HTTP:Authorization} .

RewriteRule ^ - [E=HTTP_AUTHORIZATION:%{HTTP:Authorization}]

Полный .htaccess дает мне это и работает:

# Use the front controller as index file. It serves as a fallback solution when

# every other rewrite/redirect fails (e.g. in an aliased environment without

# mod_rewrite). Additionally, this reduces the matching process for the

# start page (path "/") because otherwise Apache will apply the rewriting rules

# to each configured DirectoryIndex file (e.g. index.php, index.html, index.pl).

DirectoryIndex index.php

# By default, Apache does not evaluate symbolic links if you did not enable this

# feature in your server configuration. Uncomment the following line if you

# install assets as symlinks or if you experience problems related to symlinks

# when compiling LESS/Sass/CoffeScript assets.

# Options +FollowSymlinks

# Disabling MultiViews prevents unwanted negotiation, e.g. "/index" should not resolve

# to the front controller "/index.php" but be rewritten to "/index.php/index".

<IfModule mod_negotiation.c>

Options -MultiViews

</IfModule>

<IfModule mod_rewrite.c>

RewriteEngine On

# Determine the RewriteBase automatically and set it as environment variable.

# If you are using Apache aliases to do mass virtual hosting or installed the

# project in a subdirectory, the base path will be prepended to allow proper

# resolution of the index.php file and to redirect to the correct URI. It will

# work in environments without path prefix as well, providing a safe, one-size

# fits all solution. But as you do not need it in this case, you can comment

# the following 2 lines to eliminate the overhead.

RewriteCond %{REQUEST_URI}::$0 ^(/.+)/(.*)::\2$

RewriteRule .* - [E=BASE:%1]

# Sets the HTTP_AUTHORIZATION header removed by Apache

#RewriteCond %{HTTP:Authorization} .+

#RewriteRule ^ - [E=HTTP_AUTHORIZATION:%0]

RewriteCond %{HTTP:Authorization} .

RewriteRule ^ - [E=HTTP_AUTHORIZATION:%{HTTP:Authorization}]

# Redirect to URI without front controller to prevent duplicate content

# (with and without `/index.php`). Only do this redirect on the initial

# rewrite by Apache and not on subsequent cycles. Otherwise we would get an

# endless redirect loop (request -> rewrite to front controller ->

# redirect -> request -> ...).

# So in case you get a "too many redirects" error or you always get redirected

# to the start page because your Apache does not expose the REDIRECT_STATUS

# environment variable, you have 2 choices:

# - disable this feature by commenting the following 2 lines or

# - use Apache >= 2.3.9 and replace all L flags by END flags and remove the

# following RewriteCond (best solution)

RewriteCond %{ENV:REDIRECT_STATUS} =""

RewriteRule ^index\.php(?:/(.*)|$) %{ENV:BASE}/$1 [R=301,L]

# If the requested filename exists, simply serve it.

# We only want to let Apache serve files and not directories.

# Rewrite all other queries to the front controller.

RewriteCond %{REQUEST_FILENAME} !-f

RewriteRule ^(.*)$ index.php [QSA,L]

</IfModule>

<IfModule !mod_rewrite.c>

<IfModule mod_alias.c>

# When mod_rewrite is not available, we instruct a temporary redirect of

# the start page to the front controller explicitly so that the website

# and the generated links can still be used.

RedirectMatch 307 ^/$ /index.php/

# RedirectTemp cannot be used instead

</IfModule>

</IfModule>

У меня возникли проблемы с этой конкретной проблемой, и я предлагаю выполнить следующие шаги, чтобы решить вашу:

- Получить токен

- Генерация ключей SSH: правильно

- Отправить запрос на аутентификацию с помощью FormData

надеюсь, что это решит вашу проблему.