«Пользователь не авторизован для выполнения: fsx:DescribeFileSystems» при запуске ECS с помощью задач EC2

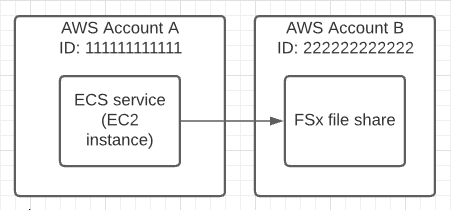

У меня есть служба ECS, тип запуска EC2 которой принадлежит учетной записи AWS A. Наша ИТ-команда создала хранилище FSx, принадлежащее учетной записи AWS B.

Когда я пытаюсь запустить задачи, я получаю эту неавторизованную ошибку в разделе «Причина остановки» задачи:

Stopped reason

Fsx describing filesystem(s) from the service for [fs-0fd8b05f434cf0e72]: AccessDeniedException:

User: arn:aws:sts::111111111111:assumed-role/ec2-instance-role/fba0ddcfb0he441a84474032a821aa34

is not authorized to perform: fsx:DescribeFileSystems on resource:

arn:aws:fsx:us-west-2:111111111111:file-system/* because no identity-based policy allows the fsx:DescribeFileSystems action status code: 400, request id: 6d843df3-f31a-48df-8180-c54d170a4eb2

Я нахожу вышеприведенную неавторизованную ошибку странной, поскольку я дал разрешение EC2 на доступ к файловому ресурсу в другой учетной записи. Это IAM-политика, прикрепленная к

ec2-instance-role выше:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": "secretsmanager:GetSecretValue",

"Resource": "arn:aws:secretsmanager:us-west-2:111111111111:secret:dev/myteam/ad-account-NKOkyh"

},

{

"Sid": "VisualEditor1",

"Effect": "Allow",

"Action": "fsx:DescribeFileSystems",

"Resource": "arn:aws:fsx:eu-west-1:222222222222:file-system/fs-0fd8b058s34cf0e72"

}

]

}

Обратите внимание , что идентификатор учетной записи

222222222222 представляет аккаунт AWS B.

Есть ли что-то, чего мне здесь не хватает? Должен ли владелец общего ресурса FSx (пользователь в учетной записи WS B) также добавить некоторые разрешения на своей стороне?