Проверка подлинности Windows Identityserver4 не удалась в IIS, но работает в VS

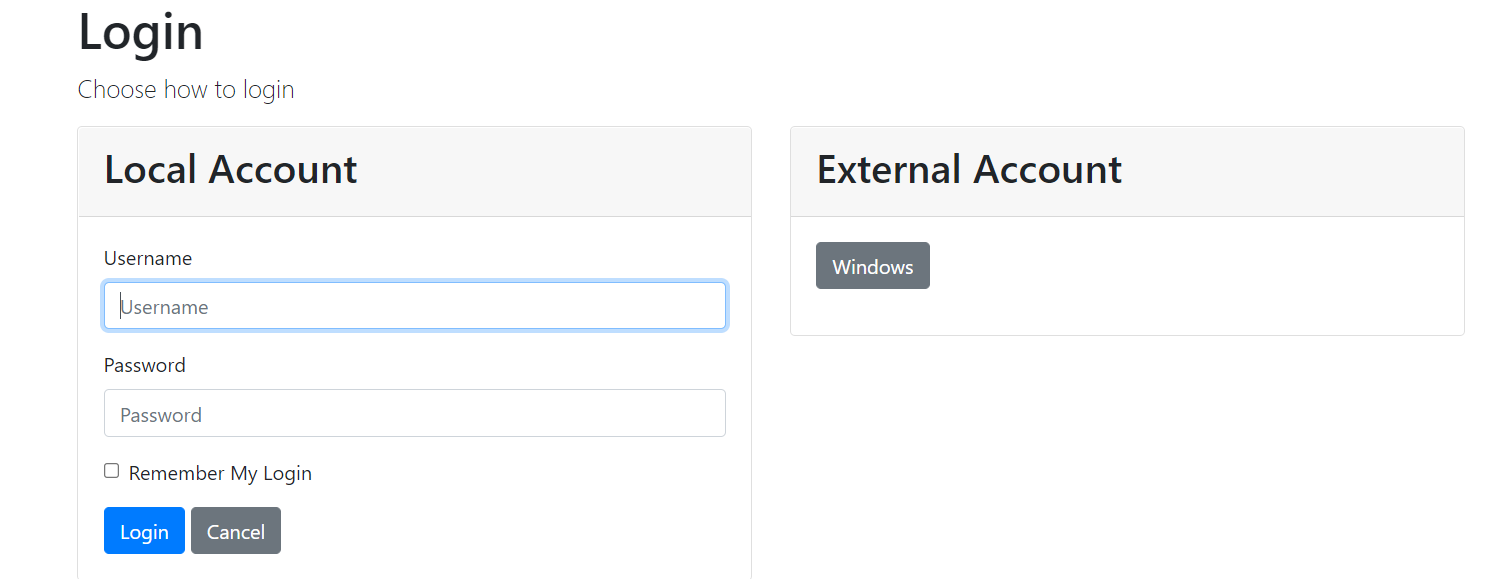

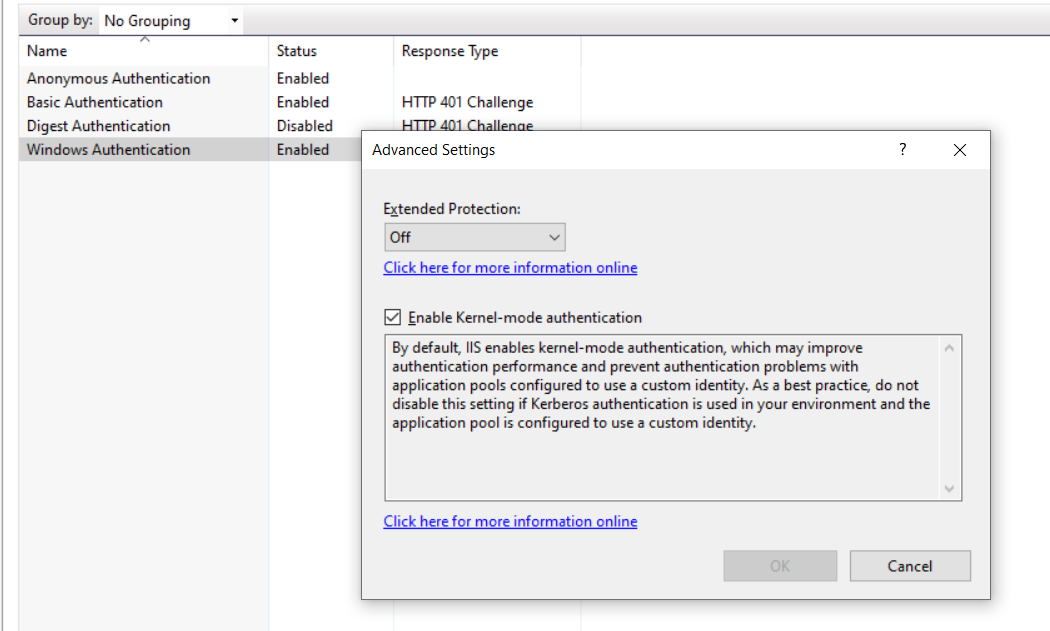

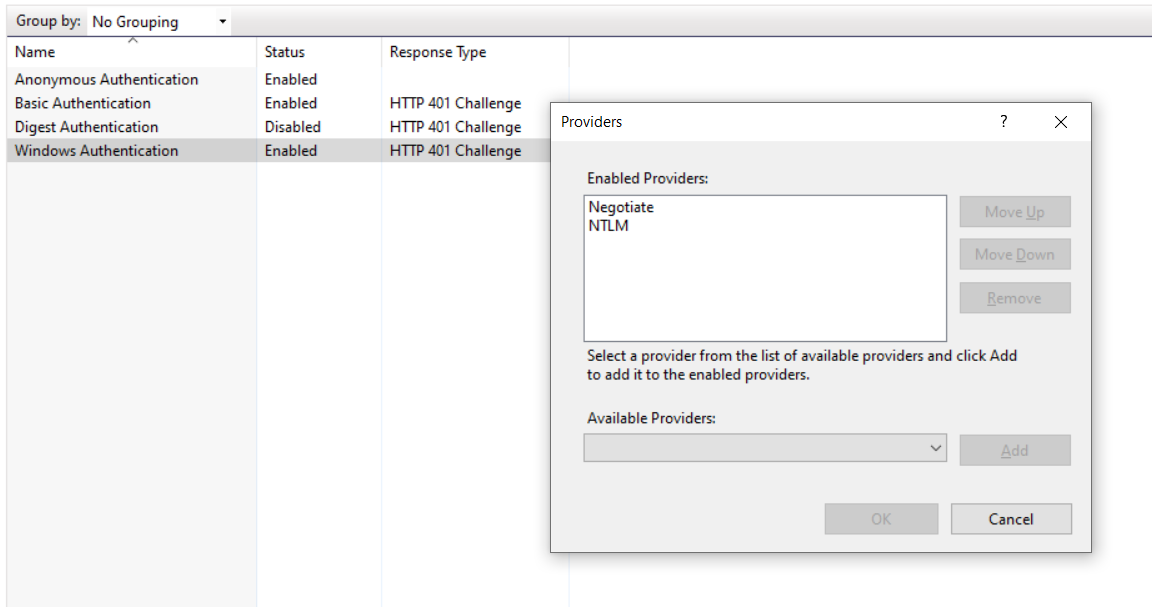

Я пытаюсь реализовать Identityserver4 (версия 4.0.0) с проверкой подлинности Windows. Во время работы в Visual Studio он работает правильно. Когда я развертываю это в окнах IIS, всплывающее окно отображается постоянно (статус 401) после ввода учетных данных. Ниже мой код. Я также попытался развернуть исходный код Duende Software, но получил тот же результат. Я думаю, что с моей стороны не хватает какой-то конфигурации. Пожалуйста, помогите мне.

public static IHostBuilder CreateHostBuilder(string[] args) =>

Host.CreateDefaultBuilder(args)

.UseSerilog()

.ConfigureWebHostDefaults(webBuilder =>

{

webBuilder.UseStartup<Startup>();

});

launchSettings.json

"windowsAuthentication": true,

ExternalController.cs

public async Task<IActionResult> Challenge(string scheme, string returnUrl)

{

if (string.IsNullOrEmpty(returnUrl)) returnUrl = "~/";

if(scheme == "Windows")

{

return await ChallengeWindowsAsync(returnUrl);

}

// validate returnUrl - either it is a valid OIDC URL or back to a local page

if (Url.IsLocalUrl(returnUrl) == false && _interaction.IsValidReturnUrl(returnUrl) == false)

{

// user might have clicked on a malicious link - should be logged

throw new Exception("invalid return URL");

}

// start challenge and roundtrip the return URL and scheme

var props = new AuthenticationProperties

{

RedirectUri = Url.Action(nameof(Callback)),

Items =

{

{ "returnUrl", returnUrl },

{ "scheme", scheme },

}

};

return Challenge(props, scheme);

}

//ChallengeWindowsAsync

private async Task<IActionResult> ChallengeWindowsAsync(string returnUrl)

{

// see if windows auth has already been requested and succeeded

var result = await HttpContext.AuthenticateAsync("Windows");

if (result?.Principal is WindowsPrincipal wp)

{

// we will issue the external cookie and then redirect the

// user back to the external callback, in essence, treating windows

// auth the same as any other external authentication mechanism

var props = new AuthenticationProperties()

{

RedirectUri = Url.Action("Callback"),

Items =

{

{ "returnUrl", returnUrl },

{ "scheme", "Windows" },

}

};

var id = new ClaimsIdentity("Windows");

// the sid is a good sub value

id.AddClaim(new Claim(JwtClaimTypes.Subject, wp.FindFirst(ClaimTypes.PrimarySid).Value));

// the account name is the closest we have to a display name

id.AddClaim(new Claim(JwtClaimTypes.Name, wp.Identity.Name));

// add the groups as claims -- be careful if the number of groups is too large

var wi = wp.Identity as WindowsIdentity;

// translate group SIDs to display names

var groups = wi.Groups.Translate(typeof(NTAccount));

var roles = groups.Select(x => new Claim(JwtClaimTypes.Role, x.Value));

id.AddClaims(roles);

await HttpContext.SignInAsync(

IdentityServerConstants.ExternalCookieAuthenticationScheme,

new ClaimsPrincipal(id),

props);

return Redirect(props.RedirectUri);

}

else

{

// trigger windows auth

// since windows auth don't support the redirect uri,

// this URL is re-triggered when we call challenge

return Challenge("Windows");

}

}