Пользовательские правила для мониторинга целостности файлов WAZUH отсутствуют в модуле Kibana FIM (но присутствуют во всех событиях)

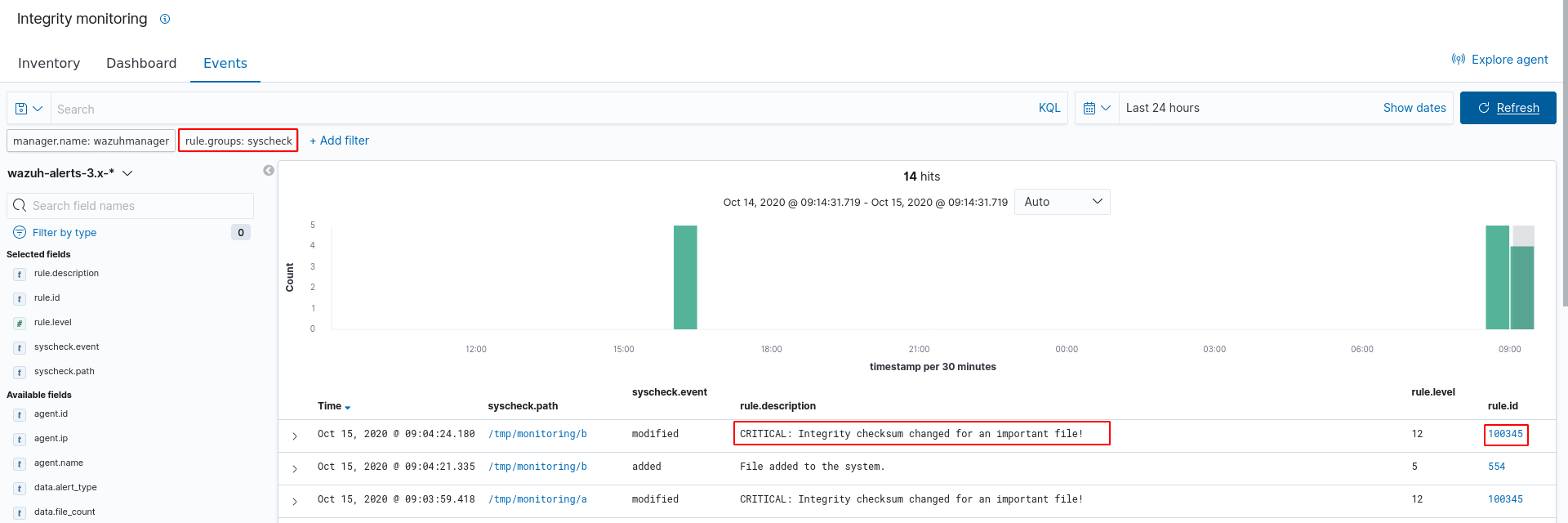

Я следую примеру Wazuh FIM для изменения серьезности событий. После применения этого правила я начинаю получать сообщения о событиях Kibana под новым идентификатором правила: 100345, что я и хотел (в разделе всех событий). Но я перестаю получать исходные события, например событие правила 550 (для изменения контрольной суммы), я предполагаю из-за этого нового правила. Из-за этого модуль Kibana FIM не отображает никаких событий.

Итак, мои вопросы:

- Могу ли я настроить WAZUH для публикации событий будки (локальный 100345 и оригинальный 550)?

- Могу ли я настроить FIM, который также использует события из моего нового локального правила с идентификатором 100345?

1 ответ

Было бы неправильно создавать два предупреждения для одного и того же события, потому что это может сбивать с толку (дублированное предупреждение может показаться двумя разными событиями безопасности, а не одним).

Пример, предложенный в документации Wazuh, перезаписывает ВСЕ события FIM, соответствующие заданному шаблону. Это означает объединение всех возможных событий FIM в единое общее предупреждение высокого уровня.

Это происходит потому, что в примере используется поле if_group со значением syscheck, которое группирует все события FIM.

Лучшее решение, если вы хотите сохранить значение различных предупреждений FIM (например, чтобы отличить "Контрольная сумма целостности изменена" от "Файл удален" на настраиваемом критическом пути), вам необходимо написать пользовательские предупреждения высокого уровня для каждое отдельное событие и сделайте их дочерними по отношению к исходным, используя

if_sid поле вместо

if_group.

Например, если вы хотите получать оповещения "Контрольная сумма целостности изменена" с уровнем 12 для файлов /my/important/path, вы можете создать настраиваемое оповещение:

<rule id="100345" level="12">

<if_sid>550</if_sid>

<match>/my/important/path</match>

<description>CRITICAL: Integrity checksum changed for an important file!</description>

</rule>

Это изменит предупреждение "Контрольная сумма целостности изменена", когда путь совпадает с критическим путем, и оставит все другие предупреждения FIM по умолчанию.

Если вы хотите добавить еще один, например, для удаленных файлов, вы можете проверить правила ossec в официальном наборе правил Wazuh и создать новые на основе оригинала, используя значение if_sid (родительский идентификатор) и передав им идентификатор правила, которое вы хотите стать лучше. Конечно, если событие не соответствует указанному вами пути, правило по умолчанию все равно будет генерировать предупреждения с уровнем по умолчанию для этих файлов.

Это решение также позволяет вам определять различное описание для разных событий или даже разных уровней предупреждений.

редактировать

Если вы хотите, чтобы новые предупреждения отображались на панели управления FIM Kibana, вам просто нужно добавить в них необходимые группы, например, скопировав группы родительского правила.

<rule id="100345" level="12">

<category>ossec</category>

<if_sid>550</if_sid>

<match>/tmp</match>

<description>CRITICAL: Integrity checksum changed for an important file! $(syscheck.path)</description>

<group>syscheck,pci_dss_11.5,gpg13_4.11,gdpr_II_5.1.f,hipaa_164.312.c.1,hipaa_164.312.c.2,nist_800_53_SI.7,tsc_PI1.4,tsc_PI1.5,tsc_CC6.1,tsc_CC6.8,tsc_CC7.2,tsc_CC7.3,</group>

</rule>