Как сгенерировать привилегированный токен databricks, действующий более 48 часов

Хотел бы запустить локальную записную книжку Jupiter, подключенную к кластеру Azure databricks, и вам нужно использовать dbutils для получения секретов. Для этого необходимо сохранить привилегированный токен локально, и он будет действовать только 2 дня. Есть ли способ сгенерировать токен дольше этого или продолжать использовать dbutils локально дольше?

1 ответ

Примечание. Из-за ограничений безопасности для вызова dbutils.secrets.get требуется получение привилегированного токена авторизации из вашей рабочей области. Он отличается от вашего токена REST API и начинается с dkea.... При первом запуске dbutils.secrets.get вам будут предложены инструкции о том, как получить привилегированный токен. Вы устанавливаете токен с помощью dbutils.secrets.setToken(токен), и он остается действительным в течение 48 часов.

Есть два типа секретов блоков данных:

Прицелы с поддержкой Databricks

Области действия с поддержкой Azure Key Vault

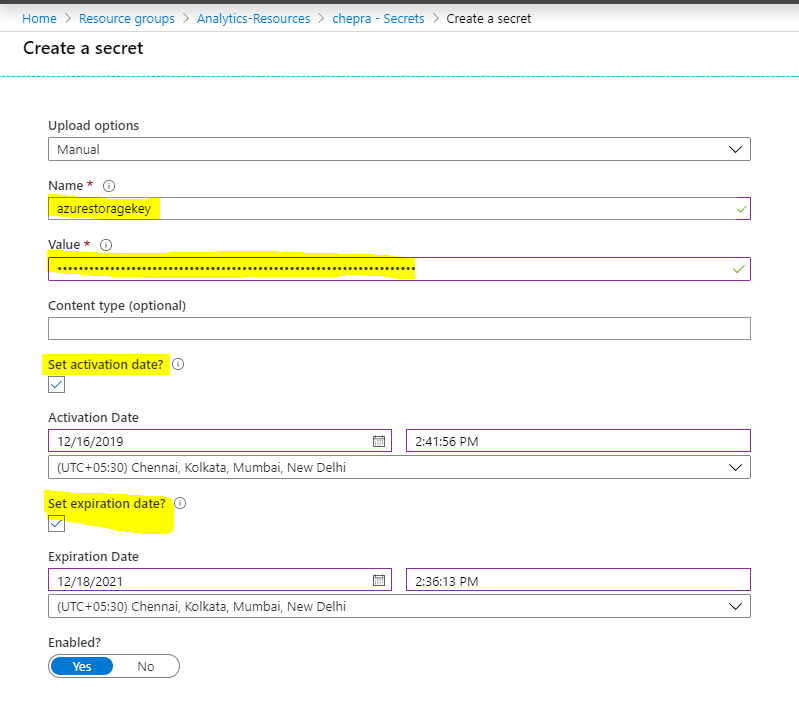

Это возможно путем настройки секретов в хранилище ключей Azure.

Чтобы ссылаться на секреты, хранящиеся в Azure Key Vault, вы можете создать секретную область, поддерживаемую Azure Key Vault. Затем вы можете использовать все секреты в соответствующем экземпляре Key Vault из этой секретной области. B

Ссылка: https://docs.microsoft.com/en-us/azure/databricks/security/secrets/secret-scopes

https://docs.microsoft.com/en-us/azure/databricks/security/secrets/example-secret-workflow

Надеюсь это поможет.

Я полагаю, вы следовали этому руководству, чтобы заставить Jupyther работать с Azure Databricks через Databricks Connect.

И нет, как здесь говорится, нет

способ сгенерировать токен дольше этого или дольше использовать dbutils локально.

Срок действия токена истекает через 48 часов.