Аутентификация с помощью JDBC Realm

В моем приложении Java EE я реализовал аутентификацию / авторизацию через JDBC Realm (впервые я применяю это решение).

В следующем коде нет проблем при успешном входе в систему, проблема заключается в том, что я ввожу неверные учетные данные: он все равно входит в систему и, хотя он перехватывает ServletException (Ошибка входа в систему), эти строки кода никогда не выполняются (пробовал в режиме отладки):

request.setAttribute ("msg", "Ошибка при входе в систему");

nextPage = "/errorPage.jsp";

Еще одна странная вещь: независимо от того, что я передаю

getServletContext (). getRequestDispatcher (nextPage).forward (запрос, ответ);

как nextPage (я пытался статически поставить "/errorPage.jsp"), он всегда перенаправляется в index.jsp.

Login.jsp

@WebServlet("/Login")

public class Login extends HttpServlet {

private static final long serialVersionUID = 1L;

/**

* @see HttpServlet#HttpServlet()

*/

public Login() {

super();

// TODO Auto-generated constructor stub

}

/**

* @see HttpServlet#doGet(HttpServletRequest request, HttpServletResponse response)

*/

protected void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

// TODO Auto-generated method stub

}

/**

* @see HttpServlet#doPost(HttpServletRequest request, HttpServletResponse response)

*/

protected void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

String username = request.getParameter("username").trim();

String password = request.getParameter("password").trim();

String nextPage = "/index.jsp";

try {

request.login(username, password);

}

catch (ServletException ex) {

request.setAttribute("msg", "Error in login");

nextPage = "/errorPage.jsp";

}

getServletContext().getRequestDispatcher(nextPage).forward(request, response);

}

}

login.jsp

<%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<%

request.logout();

%>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>Welcome</title>

</head>

<body>

<h1>Hi! You need to login.</h1>

<form method="POST" action="/MyApp/Login">

Usuario: <input type="text" name="username" /> Password: <input

type="password" name="password" /> <input type="submit"

value="Send" />

</form>

</body>

</html>

web.xml

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns="http://java.sun.com/xml/ns/javaee" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd"

version="3.0">

<display-name>MyApp</display-name>

<welcome-file-list>

<welcome-file>login.jsp</welcome-file>

</welcome-file-list>

<login-config>

<auth-method>FORM</auth-method>

<realm-name>jdbcRealm</realm-name>

<form-login-config>

<form-login-page>/login.jsp</form-login-page>

<form-error-page>/errorPage.jsp</form-error-page>

</form-login-config>

</login-config>

<security-constraint>

<web-resource-collection>

<web-resource-name>Admin stuff</web-resource-name>

<url-pattern>/admin/*</url-pattern>

<http-method>GET</http-method>

<http-method>POST</http-method>

</web-resource-collection>

<auth-constraint>

<role-name>admin</role-name>

</auth-constraint>

<user-data-constraint>

<transport-guarantee>CONFIDENTIAL</transport-guarantee>

</user-data-constraint>

</security-constraint>

<security-constraint>

<web-resource-collection>

<web-resource-name>User stuff</web-resource-name>

<url-pattern>/user/*</url-pattern>

<http-method>GET</http-method>

<http-method>POST</http-method>

</web-resource-collection>

<auth-constraint>

<role-name>user</role-name>

</auth-constraint>

<user-data-constraint>

<transport-guarantee>CONFIDENTIAL</transport-guarantee>

</user-data-constraint>

</security-constraint>

<security-role>

<role-name>admin</role-name>

</security-role>

<security-role>

<role-name>user</role-name>

</security-role>

</web-app>

До этого я пробовал container-managed security решение (с помощью действия формы входа в систему, вызывающего компонент j_security_check).

Вход в систему работает нормально с этим (даже с неверными учетными данными), но у меня возникла еще одна серьезная проблема, которой у меня не было раньше: в одном из случаев использования пользователь может видеть, что проекты работают, но он не должен видеть проект других пользователей. Я реализовал это с помощью следующего сервлета, но проблема (как и в другом решении) в том, что он пропускает некоторые инструкции (например, тот, который ищет пользователя в БД) и выполняет исключение, перенаправляя на ошибку стр.

public class ViewUserProjects extends HttpServlet {

private static final long serialVersionUID = 1L;

public ViewUserProjects() {

super();

// TODO Auto-generated constructor stub

}

protected void doGet(HttpServletRequest request,

HttpServletResponse response) throws ServletException, IOException {

DAO dao = (DAO) getServletContext().getAttribute("bd");

Principal p = request.getUserPrincipal();

String username = p.getName();

try {

User user = dao.getUserByName(name);

request.getSession().setAttribute("user", user);

ArrayList<Project> projects = new ArrayList<Project>();

tareas = ad.getUserProjects(Integer.parseInt(user.getId()));

request.setAttribute("projects", projects);

getServletContext().getRequestDispatcher(

"/user/viewProjects.jsp").forward(request,

response);

} catch (Exception ex) {

request.setAttribute("msg",

"Error");

getServletContext().getRequestDispatcher("/errorPage.jsp").forward(

request, response);

}

}

protected void doPost(HttpServletRequest request,

HttpServletResponse response) throws ServletException, IOException {

// TODO Auto-generated method stub

}

}

2 ответа

При использовании JDBCRealmэто лучшая практика для использования container-managed security для применения authentication/authorization вместо того, чтобы обрабатывать это из кода вашего приложения (что вы делаете)

Таким образом, мы позволяем серверу справиться с этим, это означает, что с помощью form-based authentication (который вы используете) в соответствии со спецификацией сервлета будет что-то вроде этого:

Первая форма:

<form action="j_security_check" method="POST">

Username:<input type="text" name="j_username" placeholder="Username" />

Password:<input type="password" name="j_password" placeholder="Password" />

<input type="submit" value="Log In" />

</form>

Тогда в нашем Deployment Descriptor мы должны добавить некоторую конфигурацию, которая у вас уже есть, но вот еще один пример:

Заметьте, я верю, что вы скучаете * <error-page> тег, где мы используем 403 ошибка, которая Forbidden resource

<security-constraint>

<display-name>securityConstraint1</display-name>

<web-resource-collection>

<web-resource-name>resources</web-resource-name>

<description />

<url-pattern>/protected/*</url-pattern>

</web-resource-collection>

<auth-constraint>

<role-name>appUser</role-name>

<role-name>appAdmin</role-name>

</auth-constraint>

</security-constraint>

<security-constraint>

<display-name>securityConstraint2</display-name>

<web-resource-collection>

<web-resource-name>resources</web-resource-name>

<description />

<url-pattern>/protected/admni/*</url-pattern>

</web-resource-collection>

<auth-constraint>

<role-name>appAdmin</role-name>

</auth-constraint>

</security-constraint>

<login-config>

<auth-method>FORM</auth-method>

<realm-name>appRealm</realm-name>

<form-login-config>

<form-login-page>/index.xhtml</form-login-page>

<form-error-page>/public/forbidden.xhtml</form-error-page>

</form-login-config>

</login-config>

<security-role>

<role-name>appUser</role-name>

</security-role>

<security-role>

<role-name>appAdmin</role-name>

</security-role>

<error-page>

<error-code>403</error-code>

<location>/public/forbidden.xhtml</location>

</error-page>

Мы не можем забыть о Data Protection(у тебя уже есть):

<user-data-constraint>

<transport-guarantee>CONFIDENTIAL</transport-guarantee>

</user-data-constraint>

Итак, теперь нам нужно определить ROLES для приложения это делается в группах отображения, определенных в первую очередь на сервере приложений. Server Какой сервер приложений вы используете?

Вот пример использования GlassFish

Нам нужно добавить glassfish-web.xml или же sun-web.xml

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE sun-web-app PUBLIC "-//Sun Microsystems, Inc.//DTD GlassFish Application Server 3.0 Servlet 3.0//EN" "http://www.sun.com/software/appserver/dtds/sun-web-app_3_0-0.dtd">

<sun-web-app error-url="">

<security-role-mapping>

<role-name>appUser</role-name>

<group-name>1</group-name>

</security-role-mapping>

<security-role-mapping>

<role-name>appAdmin</role-name>

<group-name>2</group-name>

</security-role-mapping>

<class-loader delegate="true"/>

<jsp-config>

<property name="keepgenerated" value="true">

<description>Keep a copy of the generated servlet class' java code.</description>

</property>

</jsp-config>

</sun-web-app>

Таким образом, роли сопоставляются с реальными именами групп, которые существуют в real repository, (это создается прямо на вашем сервере приложений).

для того, чтобы это работало, нам нужно создать TABLE в нашем DB для того, чтобы определить группы пользователей.

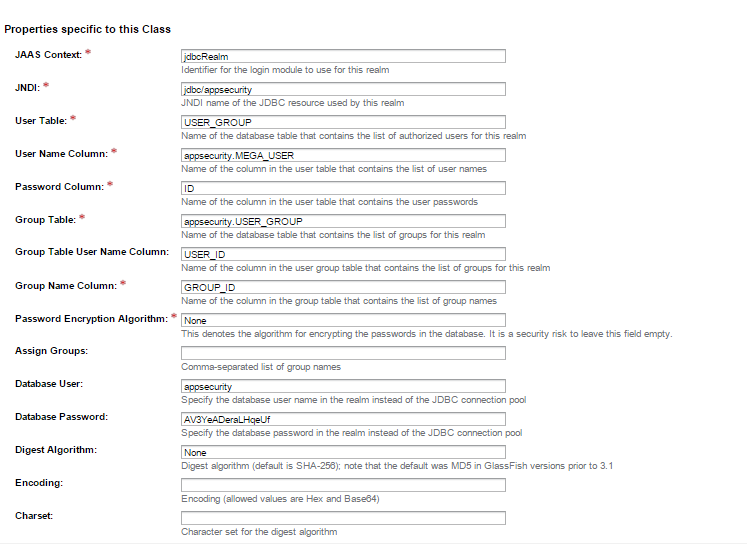

Realm здесь создается в Server Admin Console,

В GlassFish перейдите по ссылке:

Конфигурации >> Конфигурация сервера >> Безопасность >> Области

И вот пример конфигурации области.

Где вы проверяете, чтобы убедиться, что имя пользователя и пароль, введенные из формы ввода, были правильными. Вы аутентифицируетесь, опрашивая базу данных, или вы аутентифицируетесь, сопоставляя значения имени пользователя и пароля, установленные в коде? Я верю, что это даст вам подсказку. Убедитесь, что имя пользователя и пароль из входных данных формы совпадают с теми, которые установлены в коде. Дайте мне знать, если у вас есть другие проблемы. Если это решит вашу проблему, отметьте это как правильный ответ

response.setContentType("text/html");

String msg = " ";

String username = request.getParameter("username");

String password = request.getParameter("password");

try {

if (username.equals("nick") && password.equals("nick_password")) {

nextPage = "HELLO" + username + "! Your login is SUCESSFULL";

} else {

nextPage = "HELLO" + username + "!Your login is UNSUCESSFULL";

}

}// close try