Невозможно привязать к некоторым портам из-за отказа в разрешении

Последние 3 месяца или около того у меня возникают случайные ошибки, из-за которых я не могу привязать конкретный порт, где работает наш Identity-сервер, на моей локальной рабочей станции разработки. Сначала я думал, что это моя сломанная машина, поэтому я сбросил все, что вроде как решило проблему за 2 месяца, и теперь оно вернулось.

Тем временем другие разработчики видели ту же проблему. Все мы, кто сталкивался с этой проблемой, используют Windows 10, но не у всех с Windows 10 есть такая проблема.

Перезапуск Windows после его закрытия shutdown /s /f /t 0 это единственное надежное решение, чтобы снова открыть порт. После того, как я перезагружаюсь нормально (из-за обновлений Windows или подобного), проблема снова возникает, и мне нужно закрыть окна этой командой.

Я написал небольшой скрипт F#, чтобы проверить, какие порты затронуты. Точное сообщение об ошибке я получаю

Была сделана попытка получить доступ к сокету способом, запрещенным его правами доступа

Когда я искал это, предлагались решения, где перезагружать машину, но это больше похоже на обход, а не реальное решение. Я также нашел /questions/33154396/an-attempt-was-made-to-access-a-socket-in-a-way-forbbiden-by-its-access-permissions-why/33154397#33154397 - но netstat -o не перечисляет порт, как и инструмент TCPView. Мы все уверены, что порт ничем не занят. Я тоже пробовал бегать netstat в консоли администратора и аналогичных команд внутри bash на windows, но ничего не смог найти. Я даже не могу подключиться к порту через telnet, он говорит, что ничего не слушает порт.

эти порты, о которых идет речь, например:

- 49670 - 49689

- 49710 - 49749

- 49760 - 49779

- 49811 - 49830

- 49843 - 49882

- 50197 - 50216

Никто из нас не изменил что-либо на брандмауэре Windows или не установил никаких дополнительных антивирусных инструментов, кроме Windows 10 по умолчанию. Так что все должно быть по умолчанию. И он также работал нормально в течение ~10 месяцев, прежде чем он сломался в первый раз, а затем в течение 2 месяцев. В обоих случаях после некоторых обновлений Windows, где установлены. В прошлый раз это было обновление BIOS (вероятно, из-за проблем с перепадами / призраками?).

Также попытка открыть порты явно на брандмауэре не помогла.

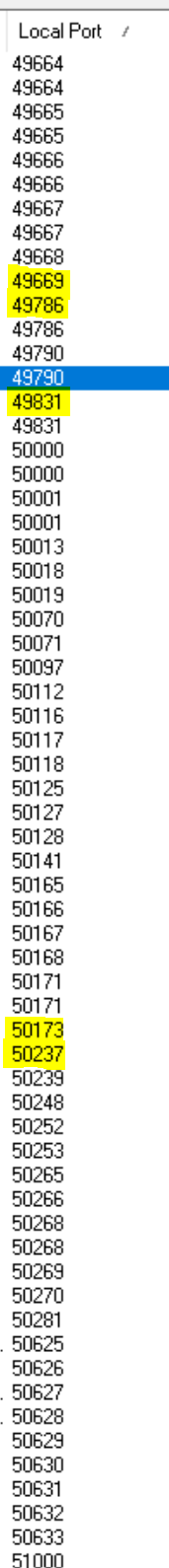

Согласно этому ответу /questions/46435472/utechki-soketov-v-oknah-ne-pokazannyih-v-netstat-i-tcpview/46435497#46435497 TCPView и netstat не должны пропускать занятые порты, но даже когда я включаю отображение неподключенных конечных точек в TCPView, я не вижу ни одного порта, на котором я получить разрешение отказано при попытке связать их. Здесь экран из занятых портов (я отметил граничащие занятые порты, которые находятся прямо перед или после группы портов с запрещенным доступом)

ОБНОВИТЬ:

Я заметил, что всегда кажется, что это 160 или 180 (точное число) портов, для которых было отказано в разрешении в пределах 40 000+. Мне это кажется странным совпадением, так что очевидно, что что-то занято портами специально, но что? Кажется, я ничего не могу найти в журналах событий Windows (хотя я не знаю, что именно искать), и ни один из этих портов не отображает никаких правил брандмауэра. Также отключение Docker для Windows не имеет никакого значения, и когда коллега упомянул, что для них достаточно перезапустить Docker для Windows (в пользовательском интерфейсе перейдите в "Сброс"> "Перезагрузить") и прямо сейчас для меня, даже перезапустить с помощью команды выключения больше не работает

ОБНОВЛЕНИЕ 2:

Выход из netstat -ano запустить от PowerShell администратора:

Proto Local Address Foreign Address State PID

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 1152

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:2179 0.0.0.0:0 LISTENING 4696

TCP 0.0.0.0:5040 0.0.0.0:0 LISTENING 6616

TCP 0.0.0.0:5357 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:5432 0.0.0.0:0 LISTENING 11100

TCP 0.0.0.0:7680 0.0.0.0:0 LISTENING 7056

TCP 0.0.0.0:17500 0.0.0.0:0 LISTENING 9668

TCP 0.0.0.0:49664 0.0.0.0:0 LISTENING 784

TCP 0.0.0.0:49665 0.0.0.0:0 LISTENING 1628

TCP 0.0.0.0:49666 0.0.0.0:0 LISTENING 2028

TCP 0.0.0.0:49667 0.0.0.0:0 LISTENING 3560

TCP 0.0.0.0:49800 0.0.0.0:0 LISTENING 856

TCP 0.0.0.0:49821 0.0.0.0:0 LISTENING 892

TCP 0.0.0.0:50000 0.0.0.0:0 LISTENING 11100

TCP 0.0.0.0:50001 0.0.0.0:0 LISTENING 11100

TCP 0.0.0.0:51000 0.0.0.0:0 LISTENING 11100

TCP 10.0.75.1:139 0.0.0.0:0 LISTENING 4

TCP 10.0.75.1:445 10.0.75.2:44848 ESTABLISHED 4

TCP 127.0.0.1:843 0.0.0.0:0 LISTENING 9668

TCP 127.0.0.1:944 0.0.0.0:0 LISTENING 688

TCP 127.0.0.1:944 127.0.0.1:50968 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:50970 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:50973 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:50977 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:50981 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:50990 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:50992 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:50996 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:51005 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:51007 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:51009 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:51015 TIME_WAIT 0

TCP 127.0.0.1:944 127.0.0.1:51017 ESTABLISHED 688

TCP 127.0.0.1:4380 0.0.0.0:0 LISTENING 11024

TCP 127.0.0.1:6942 0.0.0.0:0 LISTENING 9296

TCP 127.0.0.1:17600 0.0.0.0:0 LISTENING 9668

TCP 127.0.0.1:49668 127.0.0.1:49669 ESTABLISHED 688

TCP 127.0.0.1:49669 127.0.0.1:49668 ESTABLISHED 688

TCP 127.0.0.1:50076 127.0.0.1:50077 ESTABLISHED 8828

TCP 127.0.0.1:50077 127.0.0.1:50076 ESTABLISHED 8828

TCP 127.0.0.1:50173 127.0.0.1:50174 ESTABLISHED 9668

TCP 127.0.0.1:50174 127.0.0.1:50173 ESTABLISHED 9668

TCP 127.0.0.1:50175 127.0.0.1:50176 ESTABLISHED 9668

TCP 127.0.0.1:50176 127.0.0.1:50175 ESTABLISHED 9668

TCP 127.0.0.1:50197 127.0.0.1:50198 ESTABLISHED 9668

TCP 127.0.0.1:50198 127.0.0.1:50197 ESTABLISHED 9668

TCP 127.0.0.1:50335 127.0.0.1:50336 ESTABLISHED 6424

TCP 127.0.0.1:50336 127.0.0.1:50335 ESTABLISHED 6424

TCP 127.0.0.1:50346 127.0.0.1:50347 ESTABLISHED 11100

TCP 127.0.0.1:50347 127.0.0.1:50346 ESTABLISHED 11100

TCP 127.0.0.1:51011 127.0.0.1:51012 ESTABLISHED 9296

TCP 127.0.0.1:51012 127.0.0.1:51011 ESTABLISHED 9296

TCP 127.0.0.1:51013 127.0.0.1:51014 ESTABLISHED 9296

TCP 127.0.0.1:51014 127.0.0.1:51013 ESTABLISHED 9296

TCP 127.0.0.1:51016 0.0.0.0:0 LISTENING 9296

TCP 127.0.0.1:51017 127.0.0.1:944 ESTABLISHED 8828

TCP 127.0.0.1:63342 0.0.0.0:0 LISTENING 9296

TCP 127.94.0.1:946 0.0.0.0:0 LISTENING 688

TCP 127.94.0.2:946 0.0.0.0:0 LISTENING 688

TCP 127.94.0.3:946 0.0.0.0:0 LISTENING 688

TCP 127.94.0.4:946 0.0.0.0:0 LISTENING 688

TCP 169.254.105.83:139 0.0.0.0:0 LISTENING 4

TCP 192.168.0.107:139 0.0.0.0:0 LISTENING 4

TCP 192.168.0.107:49415 111.221.29.134:443 ESTABLISHED 4316

TCP 192.168.0.107:49417 111.221.29.127:443 ESTABLISHED 4316

TCP 192.168.0.107:50185 162.125.66.3:443 CLOSE_WAIT 9668

TCP 192.168.0.107:50246 52.70.31.26:443 CLOSE_WAIT 9668

TCP 192.168.0.107:50253 35.177.204.73:443 ESTABLISHED 2804

TCP 192.168.0.107:50254 35.177.204.73:443 ESTABLISHED 2804

TCP 192.168.0.107:50256 35.177.204.73:443 ESTABLISHED 2804

TCP 192.168.0.107:50257 158.85.224.175:443 ESTABLISHED 10836

TCP 192.168.0.107:50258 13.69.14.160:443 ESTABLISHED 8620

TCP 192.168.0.107:50310 66.102.1.188:443 ESTABLISHED 11184

TCP 192.168.0.107:50329 157.240.20.15:443 ESTABLISHED 10836

TCP 192.168.0.107:50331 111.221.29.74:443 ESTABLISHED 10072

TCP 192.168.0.107:50332 162.125.18.133:443 ESTABLISHED 9668

TCP 192.168.0.107:50351 40.77.226.194:443 ESTABLISHED 8620

TCP 192.168.0.107:50460 66.102.1.189:443 ESTABLISHED 10836

TCP 192.168.0.107:50470 66.102.1.189:443 ESTABLISHED 10836

TCP 192.168.0.107:50501 192.30.253.125:443 ESTABLISHED 11184

TCP 192.168.0.107:50513 40.77.226.194:443 ESTABLISHED 8620

TCP 192.168.0.107:50529 87.98.218.198:443 ESTABLISHED 12540

TCP 192.168.0.107:50530 172.217.21.46:443 ESTABLISHED 10836

TCP 192.168.0.107:50616 172.217.21.46:443 ESTABLISHED 10836

TCP 192.168.0.107:50630 162.125.18.133:443 ESTABLISHED 9668

TCP 192.168.0.107:50641 172.217.21.37:443 ESTABLISHED 10836

TCP 192.168.0.107:50645 162.125.66.4:443 CLOSE_WAIT 9668

TCP 192.168.0.107:50668 87.98.218.198:443 ESTABLISHED 12540

TCP 192.168.0.107:50703 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50709 192.30.253.125:443 ESTABLISHED 11184

TCP 192.168.0.107:50744 87.98.218.198:443 ESTABLISHED 12540

TCP 192.168.0.107:50828 162.125.66.3:443 CLOSE_WAIT 9668

TCP 192.168.0.107:50830 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50831 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50832 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50834 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50835 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50836 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50837 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50839 192.30.253.125:443 ESTABLISHED 11184

TCP 192.168.0.107:50844 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50847 192.30.253.124:443 ESTABLISHED 11184

TCP 192.168.0.107:50857 192.30.253.124:443 ESTABLISHED 11184

TCP 192.168.0.107:50863 162.125.34.137:443 CLOSE_WAIT 9668

TCP 192.168.0.107:50865 172.217.21.46:443 TIME_WAIT 0

TCP 192.168.0.107:50866 172.217.21.46:443 ESTABLISHED 10836

TCP 192.168.0.107:50910 35.186.213.138:443 TIME_WAIT 0

TCP 192.168.0.107:50923 172.217.21.46:443 ESTABLISHED 10836

TCP 192.168.0.107:50925 40.117.190.72:443 ESTABLISHED 4040

TCP 192.168.0.107:50927 172.217.21.42:443 ESTABLISHED 11184

TCP 192.168.0.107:50949 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50950 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50951 151.101.0.133:443 ESTABLISHED 11184

TCP 192.168.0.107:50954 192.30.253.124:443 ESTABLISHED 11184

TCP 192.168.0.107:50959 40.117.190.72:443 TIME_WAIT 0

TCP 192.168.0.107:50969 192.30.253.113:22 TIME_WAIT 0

TCP 192.168.0.107:50978 87.98.218.198:443 ESTABLISHED 12540

TCP 192.168.0.107:50984 151.101.1.69:443 ESTABLISHED 11184

TCP 192.168.0.107:50985 192.0.73.2:443 ESTABLISHED 11184

TCP 192.168.0.107:50986 104.16.112.18:443 ESTABLISHED 11184

TCP 192.168.0.107:50991 198.252.206.25:443 ESTABLISHED 11184

TCP 192.168.0.107:50993 192.168.0.10:3910 TIME_WAIT 0

TCP 192.168.0.107:50994 192.168.0.10:3910 TIME_WAIT 0

TCP 192.168.0.107:50997 23.210.254.37:443 ESTABLISHED 912

TCP 192.168.0.107:50998 23.210.254.37:443 ESTABLISHED 912

TCP 192.168.0.107:50999 23.210.254.37:443 ESTABLISHED 912

TCP 192.168.0.107:51001 23.210.254.37:443 ESTABLISHED 912

TCP 192.168.0.107:51006 40.117.190.72:443 ESTABLISHED 11992

TCP 192.168.0.107:51008 40.69.218.62:443 ESTABLISHED 7056

TCP 192.168.0.107:51010 172.217.21.46:443 ESTABLISHED 11184

TCP [::]:135 [::]:0 LISTENING 1152

TCP [::]:445 [::]:0 LISTENING 4

TCP [::]:2179 [::]:0 LISTENING 4696

TCP [::]:5357 [::]:0 LISTENING 4

TCP [::]:7680 [::]:0 LISTENING 7056

TCP [::]:17500 [::]:0 LISTENING 9668

TCP [::]:49664 [::]:0 LISTENING 784

TCP [::]:49665 [::]:0 LISTENING 1628

TCP [::]:49666 [::]:0 LISTENING 2028

TCP [::]:49667 [::]:0 LISTENING 3560

TCP [::]:49800 [::]:0 LISTENING 856

TCP [::]:49821 [::]:0 LISTENING 892

TCP [::1]:5432 [::]:0 LISTENING 11100

TCP [::1]:50000 [::]:0 LISTENING 11100

TCP [::1]:50001 [::]:0 LISTENING 11100

TCP [::1]:51000 [::]:0 LISTENING 11100

UDP 0.0.0.0:53 *:* 5620

UDP 0.0.0.0:3702 *:* 2084

UDP 0.0.0.0:3702 *:* 2084

UDP 0.0.0.0:5050 *:* 6616

UDP 0.0.0.0:5353 *:* 11184

UDP 0.0.0.0:5353 *:* 11184

UDP 0.0.0.0:5353 *:* 11184

UDP 0.0.0.0:5353 *:* 3080

UDP 0.0.0.0:5353 *:* 11184

UDP 0.0.0.0:5353 *:* 11184

UDP 0.0.0.0:5353 *:* 11184

UDP 0.0.0.0:5353 *:* 11184

UDP 0.0.0.0:5355 *:* 3080

UDP 0.0.0.0:17500 *:* 9668

UDP 0.0.0.0:49670 *:* 2084

UDP 0.0.0.0:57329 *:* 5620

UDP 0.0.0.0:57330 *:* 5620

UDP 0.0.0.0:59529 *:* 8620

UDP 0.0.0.0:60605 *:* 11184

UDP 10.0.75.1:137 *:* 4

UDP 10.0.75.1:138 *:* 4

UDP 10.0.75.1:1900 *:* 2620

UDP 10.0.75.1:61326 *:* 2620

UDP 127.0.0.1:1900 *:* 2620

UDP 127.0.0.1:60816 *:* 4616

UDP 127.0.0.1:61328 *:* 2620

UDP 169.254.105.83:137 *:* 4

UDP 169.254.105.83:138 *:* 4

UDP 169.254.105.83:1900 *:* 2620

UDP 169.254.105.83:61330 *:* 2620

UDP 172.30.146.241:67 *:* 5620

UDP 172.30.146.241:68 *:* 5620

UDP 172.30.146.241:1900 *:* 2620

UDP 172.30.146.241:61329 *:* 2620

UDP 192.168.0.107:137 *:* 4

UDP 192.168.0.107:138 *:* 4

UDP 192.168.0.107:1900 *:* 2620

UDP 192.168.0.107:61327 *:* 2620

UDP [::]:3702 *:* 2084

UDP [::]:3702 *:* 2084

UDP [::]:5353 *:* 11184

UDP [::]:5353 *:* 11184

UDP [::]:5353 *:* 3080

UDP [::]:5353 *:* 11184

UDP [::]:5355 *:* 3080

UDP [::]:49671 *:* 2084

UDP [::]:57331 *:* 5620

UDP [::]:59529 *:* 8620

UDP [::1]:1900 *:* 2620

UDP [::1]:61323 *:* 2620

UDP [fe80::30eb:ad8f:f94a:b774%26]:1900 *:* 2620

UDP [fe80::30eb:ad8f:f94a:b774%26]:61324 *:* 2620

UDP [fe80::718c:22bb:fd97:c06c%23]:1900 *:* 2620

UDP [fe80::718c:22bb:fd97:c06c%23]:61322 *:* 2620

UDP [fe80::85d0:3b5c:7746:6953%5]:1900 *:* 2620

UDP [fe80::85d0:3b5c:7746:6953%5]:61325 *:* 2620

Код F#, который я использовал для проверки открытых портов:

open System.Net

open System.Net.Sockets

let ipAddress = IPAddress([| (byte)0; (byte)0; (byte)0; (byte)0 |])

let ipEndpoint portNumber = (IPEndPoint(ipAddress, portNumber), portNumber)

let getPorts = seq { for i in 1 .. 65535 -> i }

let checkIfPortAvailable (endpoint, portNumber) =

use listener = new Socket(AddressFamily.InterNetwork, SocketType.Stream, ProtocolType.Tcp)

try

listener.Bind(endpoint)

(portNumber, true, null)

with

| ex -> (portNumber, false, ex)

[<EntryPoint>]

let main argv =

getPorts

|> Seq.map ipEndpoint

|> Seq.map checkIfPortAvailable

|> Seq.where (fun (_, works, _) -> not works)

|> Seq.where (fun (_, _, ex) -> ex.Message.Contains("An attempt was made to access a socket in a way forbidden by its access permissions"))

|> Seq.iteri (fun index (port, _, _) -> printfn "%5d: %d" index port)

0

и вывод при выполнении приложения (оно было выполнено сразу после команды netstat):

0: 445

1: 5357

2: 7680

3: 49670

4: 49671

5: 49672

6: 49673

7: 49674

8: 49675

9: 49676

10: 49677

11: 49678

12: 49679

13: 49680

14: 49681

15: 49682

16: 49683

17: 49684

18: 49685

19: 49686

20: 49687

21: 49688

22: 49689

23: 49710

24: 49711

25: 49712

26: 49713

27: 49714

28: 49715

29: 49716

30: 49717

31: 49718

32: 49719

33: 49720

34: 49721

35: 49722

36: 49723

37: 49724

38: 49725

39: 49726

40: 49727

41: 49728

42: 49729

43: 49730

44: 49731

45: 49732

46: 49733

47: 49734

48: 49735

49: 49736

50: 49737

51: 49738

52: 49739

53: 49740

54: 49741

55: 49742

56: 49743

57: 49744

58: 49745

59: 49746

60: 49747

61: 49748

62: 49749

63: 49750

64: 49751

65: 49752

66: 49753

67: 49754

68: 49755

69: 49756

70: 49757

71: 49758

72: 49759

73: 49770

74: 49771

75: 49772

76: 49773

77: 49774

78: 49775

79: 49776

80: 49777

81: 49778

82: 49779

83: 49780

84: 49781

85: 49782

86: 49783

87: 49784

88: 49785

89: 49786

90: 49787

91: 49788

92: 49789

93: 49790

94: 49791

95: 49792

96: 49793

97: 49794

98: 49795

99: 49796

100: 49797

101: 49798

102: 49799

103: 49825

104: 49826

105: 49827

106: 49828

107: 49829

108: 49830

109: 49831

110: 49832

111: 49833

112: 49834

113: 49835

114: 49836

115: 49837

116: 49838

117: 49839

118: 49840

119: 49841

120: 49842

121: 49843

122: 49844

123: 49845

124: 49846

125: 49847

126: 49848

127: 49849

128: 49850

129: 49851

130: 49852

131: 49853

132: 49854

133: 49855

134: 49856

135: 49857

136: 49858

137: 49859

138: 49860

139: 49861

140: 49862

141: 49863

142: 49864

143: 49866

144: 49867

145: 49868

146: 49869

147: 49870

148: 49871

149: 49872

150: 49873

151: 49874

152: 49875

153: 49876

154: 49877

155: 49878

156: 49879

157: 49880

158: 49881

159: 49882

160: 49883

161: 49884

162: 49885

163: 50274

164: 50275

165: 50276

166: 50277

167: 50278

168: 50279

169: 50280

170: 50281

171: 50282

172: 50283

173: 50284

174: 50285

175: 50286

176: 50287

177: 50288

178: 50289

179: 50290

180: 50291

181: 50292

182: 50293

Порт, который я бы на самом деле хотел открыть, 49786 но количество портов, о которых сообщается с разрешением, отклоненным моим маленьким алгоритмом тестирования, но не выделенным при проверке netstat, сбивает меня с толку

ОБНОВЛЕНИЕ 3:

Теперь это просто работает shutdown /s /f /t 0 больше не работает, я нашел другой обходной путь, который, кажется, работает довольно надежно в https://social.technet.microsoft.com/Forums/windows/en-US/e0cc1b3e-2c63-451a-abc8-8e1e66a23287/an-attempt-was-made-to-access-a-socket-in-a-way-forbidden-by-its-access-permissions?forum=w7itpronetworking - netsh int ip reset и перезагрузка компьютера (достаточно обычного перезапуска Windows 10), и порт был последовательно доступен при следующем запуске (но это было всего лишь 3 попытки)

ОБНОВЛЕНИЕ 4:

Сводка комментариев:

- установка SO_REUSEADDR в маленьком скрипте F# только усугубляет ситуацию

- попытки закрыть скайп, VPN-приложения, Dropbox и т.п. не дали никакого эффекта (да, я действительно убедился, что процессы завершены)

8 ответов

У меня также была проблема с Hyper-v / WSL, описанная выше, но я нашел более простое решение:

Я перестал делать это с помощью Docker, не уверен, что это необходимо.

Запускаем от имени администратора:

net stop winnat

net start winnat

Причина в том, что Hyper-V берет на себя эти порты, чтобы предотвратить это, сделайте следующее:

dism.exe /Online /Disable-Feature:Microsoft-Hyper-V(придется перезагрузить)netsh int ipv4 add excludedportrange protocol=tcp startport=<your port> numberofports=1dism.exe /Online /Enable-Feature:Microsoft-Hyper-V /All

Оригинальное решение здесь.

Если после этого вы все еще не можете подключиться к порту, сделайте следующее:

netsh http add iplisten 0.0.0.0для IPv4netsh http add iplisten ::для IPv6

Более подробная информация здесь.

Неправильное обновление Windows является причиной проблем с зарезервированными TCP-портами. См. https://github.com/docker/for-win/issues/3171

При этом проблема должна быть устранена:netsh int ipv4 set dynamic tcp start=49152 num=16384

Это могло бы объяснить, почему чистая установка устраняет подобные проблемы.

У меня сейчас аналогичная проблема (август 2021 г.), и эта проблема GitHub дает некоторое представление о проблеме. Похоже, что это

net stop winnat

net start winnat

Если проблема устранена, вам может потребоваться запустить приложение перед перезапуском.

winnat

Если вы столкнулись с этой проблемой в Win10 2004 из-за проблемы в этом обновлении, выполните следующие действия.

netsh int ipv[46] set dynamic tcp start=49152 num=16384

reg add HKLM\SYSTEM\CurrentControlSet\Services\hns\State /v EnableExcludedPortRange /d 0 /f

Я сталкиваюсь с этим при открытии IDE Jetbrains и многих других программ, использующих сокеты.

На случай, если кто-то попадет сюда, столкнувшись с аналогичными проблемами, опубликуйте обновление Windows до обновления за май 2020 года, которое содержит WSL2. В моем случае я также переключил докер на сообщение WSL2, из-за чего я начал сталкиваться с аналогичными проблемами с некоторыми из моих контейнеров.

Примечание. Выполните следующие команды в PowerShell (Запуск от имени администратора)

Отключите Hyper-V.

dism.exe /Online /Disable-Feature:Microsoft-Hyper-VУдалите все сетевые адаптеры, связанные с Hyper-v.

Get-HNSNetwork | Remove-HNSNetworkПерезагружать.

Расширение выбранного ответа: если у вас включен Hyper-V, вы можете временно отключить его во время загрузки с помощью bcdedit:

bcdedit /Set {current} hypervisorlaunchtype off

Перезагрузите и исключите необходимые порты через:

netsh int ipv4 add excludedportrange protocol=tcp startport=<your port> numberofports=1

Затем просто снова включите Hyper-V, а затем перезапустите:

bcdedit /Set {current} hypervisorlaunchtype auto

Это предотвращает необходимость полного удаления и повторного добавления функции Hyper-V, что требует нескольких перезапусков.

Когда я искал это, объяснение было

Была сделана попытка получить доступ к сокету способом, запрещенным его правами доступа. Примером является использование широковещательного адреса для sendto без разрешения широковещания, устанавливаемого с помощью setsockopt(SO_BROADCAST).

Другая возможная причина ошибки WSAEACCES заключается в том, что при вызове функции связывания (в Windows NT 4.0 с пакетом обновления 4 (SP4) и более поздних версий) другое приложение, служба или драйвер режима ядра связываются с тем же адресом с монопольным доступом. Такой эксклюзивный доступ является новой функцией Windows NT 4.0 с пакетом обновления 4 (SP4) и более поздних версий и реализуется с помощью параметра SO_EXCLUSIVEADDRUSE.