Можно ли в AWS принудительно применять MFA на уровне группы (например, для всех с правами администратора)?

Можно ли создать правило IAM или SCP (правило организации) для принудительного применения MFA для всех пользователей в определенной группе или с определенными правами (например, администраторы или опытный пользователь)?

1 ответ

Насколько мне известно, вы можете прикрепить запрещающую часть к любой политике или создать запрещающую политику и прикрепить ее к любой группе.

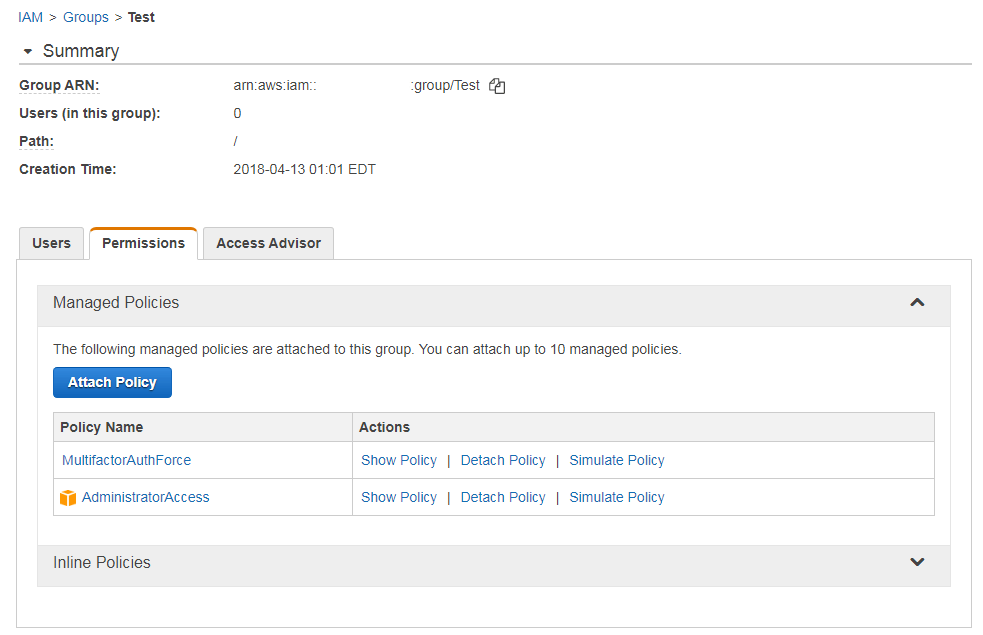

Например, у вас есть группа "Администраторы", в которую добавлено много ролей, а также политика "MultifactorAuthForce":

Пример "MultifactorAuthForce":

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "DenyAllWithoutMFA",

"Effect": "Deny",

"Action": "*",

"Resource": "*",

"Condition": {

"BoolIfExists": {

"aws:MultiFactorAuthPresent": "false"

}

}

}

]

}

Обновление: только что проверил это на моем счете, и политика работает. Создана учетная запись без MFA, добавлен пароль и назначена группа выше. Когда я вошел как этот пользователь, мне было отказано во всех действиях на всех ресурсах. После этого я добавил MFA для пользователя и снова вошел в систему. Я смог увидеть ресурсы.