C# Игнорировать ошибки сертификата?

Я получаю следующую ошибку во время запроса веб-службы к удаленной веб-службе:

Не удалось установить доверительные отношения для безопасного канала SSL/TLS. ---> System.Security.Authentication.AuthenticationException: удаленный сертификат недействителен в соответствии с процедурой проверки.

Есть ли способ игнорировать эту ошибку и продолжить?

Кажется, удаленный сертификат не подписан.

Сайт, к которому я подключаюсь, www.czebox.cz - так что не стесняйтесь посещать сайт, и обратите внимание, что даже браузеры выдают исключения безопасности.

12 ответов

Добавьте обработчик проверки сертификата. возврате true позволит игнорировать ошибку проверки:

ServicePointManager

.ServerCertificateValidationCallback +=

(sender, cert, chain, sslPolicyErrors) => true;

Разрешение всех сертификатов очень эффективно, но это также может быть опасно. Если вы хотите разрешить только действительные сертификаты плюс некоторые определенные сертификаты, это можно сделать следующим образом.

System.Net.ServicePointManager.ServerCertificateValidationCallback += delegate (

object sender,

X509Certificate cert,

X509Chain chain,

SslPolicyErrors sslPolicyErrors)

{

if (sslPolicyErrors == SslPolicyErrors.None)

{

return true; //Is valid

}

if (cert.GetCertHashString() == "99E92D8447AEF30483B1D7527812C9B7B3A915A7")

{

return true;

}

return false;

};

Обновить:

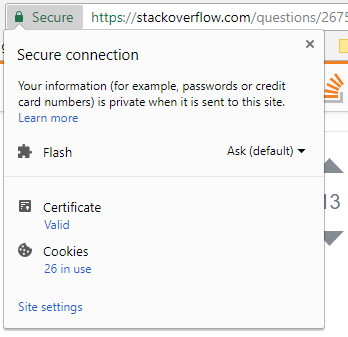

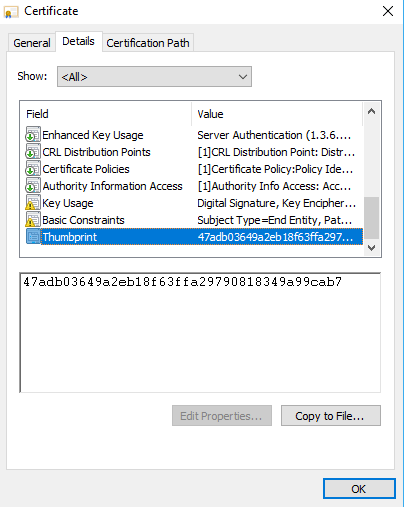

Как получить cert.GetCertHashString() значение в Chrome:

Нажмите на Secure или же Not Secure в адресной строке.

Затем нажмите Сертификат -> Детали -> Отпечаток и скопируйте значение. Не забудьте сделать cert.GetCertHashString().ToLower(),

Метод IgnoreBadCertificates:

//I use a method to ignore bad certs caused by misc errors

IgnoreBadCertificates();

// after the Ignore call i can do what ever i want...

HttpWebRequest request_data = System.Net.WebRequest.Create(urlquerystring) as HttpWebRequest;

/*

and below the Methods we are using...

*/

/// <summary>

/// Together with the AcceptAllCertifications method right

/// below this causes to bypass errors caused by SLL-Errors.

/// </summary>

public static void IgnoreBadCertificates()

{

System.Net.ServicePointManager.ServerCertificateValidationCallback = new System.Net.Security.RemoteCertificateValidationCallback(AcceptAllCertifications);

}

/// <summary>

/// In Short: the Method solves the Problem of broken Certificates.

/// Sometime when requesting Data and the sending Webserverconnection

/// is based on a SSL Connection, an Error is caused by Servers whoes

/// Certificate(s) have Errors. Like when the Cert is out of date

/// and much more... So at this point when calling the method,

/// this behaviour is prevented

/// </summary>

/// <param name="sender"></param>

/// <param name="certification"></param>

/// <param name="chain"></param>

/// <param name="sslPolicyErrors"></param>

/// <returns>true</returns>

private static bool AcceptAllCertifications(object sender, System.Security.Cryptography.X509Certificates.X509Certificate certification, System.Security.Cryptography.X509Certificates.X509Chain chain, System.Net.Security.SslPolicyErrors sslPolicyErrors)

{

return true;

}

Причина его сбоя не в том, что он не подписан, а в том, что ваш клиент не доверяет корневому сертификату. Вместо того чтобы отключать проверку SSL, альтернативным подходом было бы добавить сертификат корневого ЦС в список ЦС, которым доверяет ваше приложение.

Это корневой сертификат CA, которому ваше приложение в настоящее время не доверяет:

-----BEGIN CERTIFICATE-----

MIIFnDCCBISgAwIBAgIBZDANBgkqhkiG9w0BAQsFADBbMQswCQYDVQQGEwJDWjEs

MCoGA1UECgwjxIxlc2vDoSBwb8WhdGEsIHMucC4gW0nEjCA0NzExNDk4M10xHjAc

BgNVBAMTFVBvc3RTaWdudW0gUm9vdCBRQ0EgMjAeFw0xMDAxMTkwODA0MzFaFw0y

NTAxMTkwODA0MzFaMFsxCzAJBgNVBAYTAkNaMSwwKgYDVQQKDCPEjGVza8OhIHBv

xaF0YSwgcy5wLiBbScSMIDQ3MTE0OTgzXTEeMBwGA1UEAxMVUG9zdFNpZ251bSBS

b290IFFDQSAyMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAoFz8yBxf

2gf1uN0GGXknvGHwurpp4Lw3ZPWZB6nEBDGjSGIXK0Or6Xa3ZT+tVDTeUUjT133G

7Vs51D6z/ShWy+9T7a1f6XInakewyFj8PT0EdZ4tAybNYdEUO/dShg2WvUyfZfXH

0jmmZm6qUDy0VfKQfiyWchQRi/Ax6zXaU2+X3hXBfvRMr5l6zgxYVATEyxCfOLM9

a5U6lhpyCDf2Gg6dPc5Cy6QwYGGpYER1fzLGsN9stdutkwlP13DHU1Sp6W5ywtfL

owYaV1bqOOdARbAoJ7q8LO6EBjyIVr03mFusPaMCOzcEn3zL5XafknM36Vqtdmqz

iWR+3URAUgqE0wIDAQABo4ICaTCCAmUwgaUGA1UdHwSBnTCBmjAxoC+gLYYraHR0

cDovL3d3dy5wb3N0c2lnbnVtLmN6L2NybC9wc3Jvb3RxY2EyLmNybDAyoDCgLoYs

aHR0cDovL3d3dzIucG9zdHNpZ251bS5jei9jcmwvcHNyb290cWNhMi5jcmwwMaAv

oC2GK2h0dHA6Ly9wb3N0c2lnbnVtLnR0Yy5jei9jcmwvcHNyb290cWNhMi5jcmww

gfEGA1UdIASB6TCB5jCB4wYEVR0gADCB2jCB1wYIKwYBBQUHAgIwgcoagcdUZW50

byBrdmFsaWZpa292YW55IHN5c3RlbW92eSBjZXJ0aWZpa2F0IGJ5bCB2eWRhbiBw

b2RsZSB6YWtvbmEgMjI3LzIwMDBTYi4gYSBuYXZhem55Y2ggcHJlZHBpc3UvVGhp

cyBxdWFsaWZpZWQgc3lzdGVtIGNlcnRpZmljYXRlIHdhcyBpc3N1ZWQgYWNjb3Jk

aW5nIHRvIExhdyBObyAyMjcvMjAwMENvbGwuIGFuZCByZWxhdGVkIHJlZ3VsYXRp

b25zMBIGA1UdEwEB/wQIMAYBAf8CAQEwDgYDVR0PAQH/BAQDAgEGMB0GA1UdDgQW

BBQVKYzFRWmruLPD6v5LuDHY3PDndjCBgwYDVR0jBHwweoAUFSmMxUVpq7izw+r+

S7gx2Nzw53ahX6RdMFsxCzAJBgNVBAYTAkNaMSwwKgYDVQQKDCPEjGVza8OhIHBv

xaF0YSwgcy5wLiBbScSMIDQ3MTE0OTgzXTEeMBwGA1UEAxMVUG9zdFNpZ251bSBS

b290IFFDQSAyggFkMA0GCSqGSIb3DQEBCwUAA4IBAQBeKtoLQKFqWJEgLNxPbQNN

5OTjbpOTEEkq2jFI0tUhtRx//6zwuqJCzfO/KqggUrHBca+GV/qXcNzNAlytyM71

fMv/VwgL9gBHTN/IFIw100JbciI23yFQTdF/UoEfK/m+IFfirxSRi8LRERdXHTEb

vwxMXIzZVXloWvX64UwWtf4Tvw5bAoPj0O1Z2ly4aMTAT2a+y+z184UhuZ/oGyMw

eIakmFM7M7RrNki507jiSLTzuaFMCpyWOX7ULIhzY6xKdm5iQLjTvExn2JTvVChF

Y+jUu/G0zAdLyeU4vaXdQm1A8AEiJPTd0Z9LAxL6Sq2iraLNN36+NyEK/ts3mPLL

-----END CERTIFICATE-----

Вы можете расшифровать и просмотреть этот сертификат, используя

Обход SSL-сертификата....

HttpClientHandler clientHandler = new HttpClientHandler();

clientHandler.ServerCertificateCustomValidationCallback = (sender, cert, chain, sslPolicyErrors) => { return true; };

// Pass the handler to httpclient(from you are calling api)

var client = new HttpClient(clientHandler)

Отключить проверку SSL-сертификата в конфигурации клиента.

<behaviors>

<endpointBehaviors>

<behavior name="DisableSSLCertificateValidation">

<clientCredentials>

<serviceCertificate>

<sslCertificateAuthentication certificateValidationMode="None" />

</serviceCertificate>

</clientCredentials>

</behavior>

Этот код работал для меня. Мне пришлось добавить TLS2, потому что это то, что использовал интересующий меня URL.

ServicePointManager.SecurityProtocol = SecurityProtocolType.Tls12;

ServicePointManager.ServerCertificateValidationCallback +=

(sender, cert, chain, sslPolicyErrors) => { return true; };

using (var client = new HttpClient())

{

client.BaseAddress = new Uri(UserDataUrl);

client.DefaultRequestHeaders.Accept.Clear();

client.DefaultRequestHeaders.Accept.Add(new

MediaTypeWithQualityHeaderValue("application/json"));

Task<string> response = client.GetStringAsync(UserDataUrl);

response.Wait();

if (response.Exception != null)

{

return null;

}

return JsonConvert.DeserializeObject<UserData>(response.Result);

}

Старый, но все же помогает...

Еще один отличный способ добиться того же поведения - через файл конфигурации (web.config).

<system.net>

<settings>

<servicePointManager checkCertificateName="false" checkCertificateRevocationList="false" />

</settings>

</system.net>

ПРИМЕЧАНИЕ: протестировано на.net переполнено.

Это работает для.Net Core. Позвоните своему клиенту Soap:

client.ClientCredentials.ServiceCertificate.SslCertificateAuthentication =

new X509ServiceCertificateAuthentication()

{

CertificateValidationMode = X509CertificateValidationMode.None,

RevocationMode = X509RevocationMode.NoCheck

};

Если вы используете сокеты напрямую и аутентифицируетесь как клиент, метод обратного вызова Service Point Manager не будет работать. Вот что сработало для меня. ПОЖАЛУЙСТА, ИСПОЛЬЗУЙТЕ ТОЛЬКО ДЛЯ ТЕСТИРОВАНИЯ.

var activeStream = new SslStream(networkStream, false, (a, b, c, d) => { return true; });

await activeStream.AuthenticateAsClientAsync("computer.local");

Ключевым моментом здесь является предоставление обратного вызова проверки удаленного сертификата прямо в конструкторе потока SSL.

Для дальнейшего расширения поста BIGNUM - в идеале вам нужно решение, которое будет имитировать условия, которые вы увидите в рабочей среде, и изменение кода не сделает этого и может быть опасным, если вы забудете вынуть код перед его развертыванием.

Вам понадобится какой-либо самозаверяющий сертификат. Если вы знаете, что делаете, вы можете использовать опубликованный двоичный файл BIGNUM, но если нет, вы можете отправиться на поиски сертификата. Если вы используете IIS Express, у вас уже будет один из них, вам просто нужно его найти. Откройте Firefox или любой другой браузер, который вам нравится, и перейдите на сайт разработчика. Вы должны иметь возможность просматривать информацию о сертификате в строке URL, и в зависимости от вашего браузера вы сможете экспортировать сертификат в файл.

Затем откройте MMC.exe и добавьте оснастку "Сертификат". Импортируйте файл сертификата в хранилище доверенных корневых центров сертификации, и это все, что вам нужно. Важно убедиться, что он входит в этот магазин, а не в какой-то другой магазин, например "Личный". Если вы не знакомы с MMC или сертификатами, существует множество сайтов с информацией о том, как это сделать.

Теперь ваш компьютер в целом будет неявно доверять любым сертификатам, которые он сам сгенерировал, и вам не нужно будет добавлять код для этой особой обработки. Когда вы перейдете к производству, он продолжит работать, если на нем установлен правильный действительный сертификат. Не делайте этого на производственном сервере - это было бы плохо, и это не будет работать для других клиентов, кроме тех, которые находятся на самом сервере.

ServicePointManager.ServerCertificateValidationCallback = new RemoteCertificateValidationCallback(delegate { return true; });

if (System.Net.ServicePointManager.SecurityProtocol == (SecurityProtocolType.Ssl3 | SecurityProtocolType.Tls))

System.Net.ServicePointManager.SecurityProtocol = SecurityProtocolType.Tls | SecurityProtocolType.Tls11 | SecurityProtocolType.Tls12;