Как аутентифицировать облачные функции Google для доступа к защищенным конечным точкам ядра приложения

Google Cloud Platform представила Identity Aware Proxy для защиты экземпляров среды App Engine Flexible от общедоступного доступа.

Однако не совсем ясно, можно ли это использовать в облачных функциях Google, которые получают доступ к конечным точкам API, размещенным в GAE.

В документации (с примерами Python и Java) указан рабочий процесс аутентификации IAP, состоящий из 1) создания токена JWT, 2) создания токена OpenID, 3) затем отправки запросов в Google App Engine с Authorization: Bearer TOKEN заголовок.

Это кажется довольно запутанным для запуска облачных функций, если авторизация должна происходить при каждом вызове функции.

Есть ли другой способ для облачных функций Google для доступа к защищенным конечным точкам GAE?

5 ответов

Если вы хотите совершать звонки из GCF в приложение, защищенное IAP, вам действительно следует использовать токены ID. В Nodejs нет примеров, поэтому я создал один из них, используя его в качестве ссылки (стиль может быть неправильным, поскольку я впервые касаюсь nodejs). В отличие от обычного набора утверждений JWT, он не должен содержать область действия и иметь target_audience.

/**

* Make IAP request

*

*/

exports.CfToIAP = function CfToIAP (req, res) {

var crypto = require('crypto'),

request = require('request');

var token_URL = "https://www.googleapis.com/oauth2/v4/token";

// service account private key (copied from service_account.json)

var key = "-----BEGIN PRIVATE KEY-----\nMIIEvQexsQ1DBNe12345GRwAZM=\n-----END PRIVATE KEY-----\n";

// craft JWT

var JWT_header = new Buffer(JSON.stringify({ alg: "RS256", typ: "JWT" })).toString('base64');

// prepare claims set

var iss = "12345@12345.iam.gserviceaccount.com"; // service account email address (copied from service_account.json)

var aud = "https://www.googleapis.com/oauth2/v4/token";

var iat = Math.floor(new Date().getTime() / 1000);

var exp = iat + 120; // no need for a long linved token since it's not cached

var target_audience = "12345.apps.googleusercontent.com"; // this is the IAP client ID that can be obtained by clicking 3 dots -> Edit OAuth Client in IAP configuration page

var claims = {

iss: iss,

aud: aud,

iat: iat,

exp: exp,

target_audience: target_audience

};

var JWT_claimset = new Buffer(JSON.stringify(claims)).toString('base64');

// concatenate header and claimset

var unsignedJWT = [JWT_header, JWT_claimset].join('.');

// sign JWT

var JWT_signature = crypto.createSign('RSA-SHA256').update(unsignedJWT).sign(key, 'base64');

var signedJWT = [unsignedJWT, JWT_signature].join('.');

// get id_token and make IAP request

request.post({url:token_URL, form: {grant_type:'urn:ietf:params:oauth:grant-type:jwt-bearer', assertion:signedJWT}}, function(err,res,body){

var data = JSON.parse(body);

var bearer = ['Bearer', data.id_token].join(' ');

var options = {

url: 'https://1234.appspot.com/', // IAP protected GAE app

headers: {

'User-Agent': 'cf2IAP',

'Authorization': bearer

}

};

request(options, function (err, res, body) {

console.log('error:', err);

});

});

res.send('done');

};

/**

* package.json

*

*/

{

"name": "IAP-test",

"version": "0.0.1",

"dependencies": {

"request": ">=2.83"

}

}

Обновление: объединение ключа учетной записи службы не рекомендуется, поэтому лучше использовать сервер метаданных. Чтобы приведенный ниже пример работал, API Google Identity and Access Management (IAM) должен быть включен, а учетная запись службы App Engine по умолчанию должна иметь роль субъекта службы Service Account (редактора по умолчанию недостаточно):

/**

* Make request from CF to a GAE app behind IAP:

* 1) get access token from the metadata server.

* 2) prepare JWT and use IAM APIs projects.serviceAccounts.signBlob method to avoid bundling service account key.

* 3) 'exchange' JWT for ID token.

* 4) make request with ID token.

*

*/

exports.CfToIAP = function CfToIAP (req, res) {

// imports and constants

const request = require('request');

const user_agent = '<user_agent_to_identify_your_CF_call>';

const token_URL = "https://www.googleapis.com/oauth2/v4/token";

const project_id = '<project_ID_where_CF_is_deployed>';

const service_account = [project_id,

'@appspot.gserviceaccount.com'].join(''); // app default service account for CF project

const target_audience = '<IAP_client_ID>';

const IAP_GAE_app = '<IAP_protected_GAE_app_URL>';

// prepare request options and make metadata server access token request

var meta_req_opts = {

url: ['http://metadata.google.internal/computeMetadata/v1/instance/service-accounts/',

service_account,

'/token'].join(''),

headers: {

'User-Agent': user_agent,

'Metadata-Flavor': 'Google'

}

};

request(meta_req_opts, function (err, res, body) {

// get access token from response

var meta_resp_data = JSON.parse(body);

var access_token = meta_resp_data.access_token;

// prepare JWT that is {Base64url encoded header}.{Base64url encoded claim set}.{Base64url encoded signature}

// https://developers.google.com/identity/protocols/OAuth2ServiceAccount for more info

var JWT_header = new Buffer(JSON.stringify({ alg: "RS256", typ: "JWT" })).toString('base64');

var iat = Math.floor(new Date().getTime() / 1000);

// prepare claims set and base64 encode it

var claims = {

iss: service_account,

aud: token_URL,

iat: iat,

exp: iat + 60, // no need for a long lived token since it's not cached

target_audience: target_audience

};

var JWT_claimset = new Buffer(JSON.stringify(claims)).toString('base64');

// concatenate JWT header and claims set and get signature usign IAM APIs projects.serviceAccounts.signBlob method

var to_sign = [JWT_header, JWT_claimset].join('.');

// sign JWT using IAM APIs projects.serviceAccounts.signBlob method

var signature_req_opts = {

url: ['https://iam.googleapis.com/v1/projects/',

project_id,

'/serviceAccounts/',

service_account,

':signBlob'].join(''),

method: "POST",

json: {

"bytesToSign": new Buffer(to_sign).toString('base64')

},

headers: {

'User-Agent': user_agent,

'Authorization': ['Bearer', access_token].join(' ')

}

};

request(signature_req_opts, function (err, res, body) {

// get signature from response and form JWT

var JWT_signature = body.signature;

var JWT = [JWT_header, JWT_claimset, JWT_signature].join('.');

// obtain ID token

request.post({url:token_URL, form: {grant_type:'urn:ietf:params:oauth:grant-type:jwt-bearer', assertion:JWT}}, function(err, res, body){

// use ID token to make a request to the IAP protected GAE app

var ID_token_resp_data = JSON.parse(body);

var ID_token = ID_token_resp_data.id_token;

var IAP_req_opts = {

url: IAP_GAE_app,

headers: {

'User-Agent': user_agent,

'Authorization': ['Bearer', ID_token].join(' ')

}

};

request(IAP_req_opts, function (err, res, body) {

console.log('error:', err);

});

});

});

});

res.send('done');

};

Для тех, кто все еще смотрит на 2020 год и дальше, Google сделал это очень легко.

В их документации есть пример аутентификации IAP, который отлично работает в Cloud Functions:

// const url = 'https://some.iap.url';

// const targetAudience = 'IAP_CLIENT_ID.apps.googleusercontent.com';

const {GoogleAuth} = require('google-auth-library');

const auth = new GoogleAuth();

async function request() {

console.info(`request IAP ${url} with target audience ${targetAudience}`);

const client = await auth.getIdTokenClient(targetAudience);

const res = await client.request({url});

console.info(res.data);

}

пример питона:

from google.auth.transport.requests import Request as google_request

from google.oauth2 import id_token

open_id_connect_token = id_token.fetch_id_token(google_request(), client_id)

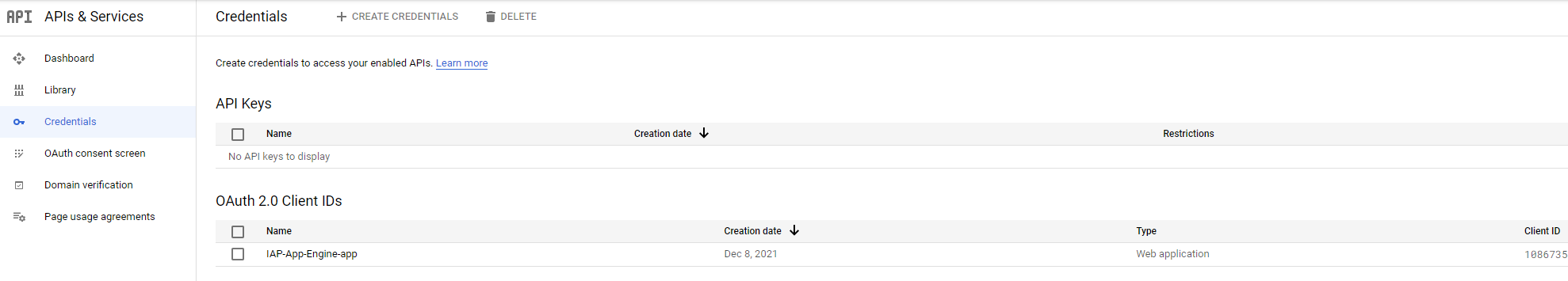

где client_id — это строка. Перейдите к части API и служб GCP, затем выберите учетные данные слева, в части OAuth2.0 в AIP есть client_id.

когда вы хотите сделать запрос к защищенной службе IAP, просто добавьте в заголовки

{'Authorization': 'Bearer your_open_id_connect_token'}

источник: https://cloud.google.com/iap/docs/authentication-howto

Как обсуждалось в этом документе, вы можете пройти аутентификацию в API Google Cloud Platform (GCP), используя:

1- Сервисные учетные записи (предпочтительный метод) - использование учетной записи Google, связанной с вашим проектом GCP, в отличие от конкретного пользователя.

2- Учетные записи пользователей - используются, когда приложению требуется доступ к ресурсам от имени конечного пользователя.

3- Ключи API - обычно используются при вызове API, которым не требуется доступ к частным данным.

Некоторые люди используют Google CLOUD KEY MANAGEMENT SERVICE (KMS), чтобы избежать жесткого кодирования их в облачной функции.