KDC не поддерживает тип шифрования (14)

Я пытаюсь реализовать SSO с Kerberos, используя расширение Spring-Security-Kerberos.

Я создал файл keytab и получаю следующую ошибку при попытке получить доступ к моему веб-приложению:

GSSException: Failure unspecified at GSS-API level (Mechanism level: Checksum failed)

Я попытался проверить мой keytab в соответствии с этим постом.

Таблица ключей была создана с помощью следующей команды:

ktpass /out http-web.keytab /mapuser testing@MYDOMAIN.COM /princ HTTP/testing@MYDOMAIN.COM /pass myPass /ptype KRB5_NT_PRINCIPAL -crypto RC4-HMAC-NT /kvno 0

Мой krb5.conf выглядит следующим образом

[libdefaults]

default_realm = MYDOMAIN.COM

permitted_enctypes = aes256-cts arcfour-hmac-md5 aes128-cts rc4-hmac des3-cbc-sha1 des-cbc-md5 des-cbc-crc

default_tgs_enctypes = aes256-cts arcfour-hmac-md5 aes128-cts rc4-hmac des3-cbc-sha1 des-cbc-md5 des-cbc-crc

default_tkt_enctypes = aes256-cts arcfour-hmac-md5 aes128-cts rc4-hmac des3-cbc-sha1 des-cbc-md5 des-cbc-crc

kdc_timesync = 1

ccache_type = 4

forwardable = true

proxiable = true

[realms]

MYDOMAIN.COM = {

kdc = controller1.mydomain.com:88

kdc = controler2.mydomain.com:88

kdc = controller3.mydomain.com:88

admin_server = controller3.mydomain.com

default_domain = MYDOMAIN.COM

}

[domain_realm]

.mydomain.com = MYDOMAIN.COM

mydomain.com = MYDOMAIN.COM

[login]

krb4_convert = true

krb4_get_tickets = false

Я получаю следующую ошибку:

KDC has no support for encryption type (14)

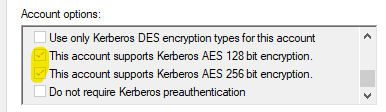

Я попытался включить DES, AES-128 и AES-256 для учетной записи SPN, но это не решило проблему.

Что мне здесь не хватает?

Спасибо Лиор

5 ответов

Я просто ударился головой об исключение KrbException "KDC не поддерживает тип шифрования (14)" в течение нескольких дней подряд. Я побывал во многих местах, включая некоторые подробные сообщения в блоге MSDN (из Hongwei Sun, Себастьян Каневари), на которые я не могу ссылаться из-за отсутствия репутации.

Спасибо, что вы упомянули kvno 0 и dsiabling DES, теперь он работает и на моей стороне.

В конце концов, все сводилось к тому, что у меня настроена учетная запись пользователя с

userAccountControl: 0d66048 или 0x10200, который соответствует 0b10000001000000000 или ADS_UF_DONT_EXPIRE_PASSWD (0x00010000) и ADS_UF_NORMAL_ACCOUNT (0x00000200), но UF_USE_DES_KEY200_ONLY не устанавливается 0x (0)

а также

msDS-SupportedEncryptionTypes: 0d16 или 0x10, что соответствует 0b10000 или AES256-CTS-HMAC-SHA1-96 (0x10), но не установлен RC4-HMAC (0x04).

ldapsearch -h masterdc.localnet.org -D 'spn_hostname' -w '*password*' -b 'ou=Accounts,dc=localnet,dc=org' -s sub 'userPrincipalName=HTTP/hostname.localnet.org@LOCALNET.ORG' distinguishedName servicePrincipalName userPrincipalName msDS-SupportedEncryptionTypes userAccountControl

# extended LDIF

#

# LDAPv3

# base <ou=Accounts,dc=localnet,dc=org> with scope subtree

# filter: userPrincipalName=HTTP/hostname.localnet.org@LOCALNET.ORG

# requesting: distinguishedName servicePrincipalName userPrincipalName msDS-SupportedEncryptionTypes userAccountControl

#

# spn_hostname, DokSvc, Services, Accounts, localnet.org

dn: CN=spn_hostname,OU=DokSvc,OU=Services,OU=Accounts,DC=localnet,DC=org

distinguishedName: CN=spn_hostname,OU=DokSvc,OU=Services,OU=Accounts,DC=localnet,DC=org

userAccountControl: 66048

userPrincipalName: HTTP/hostname.localnet.org@LOCALNET.ORG

servicePrincipalName: HTTP/hostname.localnet.org

servicePrincipalName: HTTP/hostname.localnet.org@LOCALNET.ORG

msDS-SupportedEncryptionTypes: 16

# search result

search: 2

result: 0 Success

# numResponses: 2

# numEntries: 1

С этим и следующим в моем /etc/krb5.conf я могу воспроизводимо спровоцировать "KrbException KDC не поддерживает тип шифрования (14)" при удалении rc4-hmac из default_tkt_enctypes.

/etc/krb5.conf:

[logging]

default = FILE:/var/log/krb5libs.log

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log

[libdefaults]

default_realm = LOCALNET.DE

default_tkt_enctypes = aes256-cts

default_tgs_enctypes = aes256-cts

permitted_enctypes = aes256-cts

[realms]

LOCALNET.ORG = {

kdc = masterdc.localnet.org:88

admin_server = masterdc.localnet.org

default_domain = LOCALNET.ORG

}

[domain_realm]

.localnet.org = LOCALNET.ORG

localnet.org = LOCALNET.ORG

[appdefaults]

autologin = true

forward = true

forwardable = true

encrypt = true

Однако, если вы измените его на default_tkt_enctypes = aes256-cts rc4-hmac, это будет успешно выполнено.

Обратите внимание, что вы также можете не указывать директиву default_tkt_enctypes в /etc/krb5.conf, чтобы она работала.

Using builtin default etypes for default_tkt_enctypes

default etypes for default_tkt_enctypes: 18 17 16 23.

Поэтому для Windows Server 2008 с пакетом обновления 2 (SP2) Active Directory явно требуется RC4-HMAC на этапе предварительной проверки подлинности:

PA-ETYPE-INFO2 etype = 23, salt = null, s2kparams = null

Я обновил файлы политики JCE 1.8.0 в папке jre / lib / security моего JDK для поддержки AES256.

С уважением, Стефан

Энктипы указаны в

Параметры Kerberos http://www.iana.org/assignments/kerberos-parameters/kerberos-parameters.xhtml

etype encryption type Reference

1 des-cbc-crc [RFC3961]

3 des-cbc-md5 [RFC3961]

17 aes128-cts-hmac-sha1-96 [RFC3962]

18 aes256-cts-hmac-sha1-96 [RFC3962]

23 rc4-hmac [RFC4757]

Неудача:

java -cp /somepath/krb5.jar -Dsun.security.krb5.debug=true sun.security.krb5.internal.tools.Kinit -k -t /somepath/spn_hostname.keytab HTTP/hostname.localnet.org@LOCALNET.ORG

>>>KinitOptions cache name is /tmp/krb5cc_723

Principal is HTTP/hostname.localnet.org@LOCALNET.ORG

>>> Kinit using keytab

>>> Kinit keytab file name: /somepath/spn_hostname.keytab

Java config name: null

LSA: Found Ticket

LSA: Made NewWeakGlobalRef

LSA: Found PrincipalName

LSA: Made NewWeakGlobalRef

LSA: Found DerValue

LSA: Made NewWeakGlobalRef

LSA: Found EncryptionKey

LSA: Made NewWeakGlobalRef

LSA: Found TicketFlags

LSA: Made NewWeakGlobalRef

LSA: Found KerberosTime

LSA: Made NewWeakGlobalRef

LSA: Found String

LSA: Made NewWeakGlobalRef

LSA: Found DerValue constructor

LSA: Found Ticket constructor

LSA: Found PrincipalName constructor

LSA: Found EncryptionKey constructor

LSA: Found TicketFlags constructor

LSA: Found KerberosTime constructor

LSA: Finished OnLoad processing

Native config name: C:\Windows\krb5.ini

Loaded from native config

>>> Kinit realm name is LOCALNET.ORG

>>> Creating KrbAsReq

>>> KrbKdcReq local addresses for hostname.localnet.org are:

hostname.localnet.org/192.168.1.2

IPv4 address

>>> KdcAccessibility: reset

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 64; type: 1

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 64; type: 3

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 72; type: 23

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 88; type: 18

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 72; type: 17

Looking for keys for: HTTP/hostname.localnet.org@LOCALNET.ORG

Added key: 17version: 0

Added key: 18version: 0

Added key: 23version: 0

Found unsupported keytype (3) for HTTP/hostname.localnet.org@LOCALNET.ORG

Found unsupported keytype (1) for HTTP/hostname.localnet.org@LOCALNET.ORG

default etypes for default_tkt_enctypes: 18.

>>> KrbAsReq creating message

>>> KrbKdcReq send: kdc=masterdc.localnet.org UDP:88, timeout=30000, number of retries =3, #bytes=216

>>> KDCCommunication: kdc=masterdc.localnet.org UDP:88, timeout=30000,Attempt =1, #bytes=216

>>> KrbKdcReq send: #bytes read=194

>>>Pre-Authentication Data:

PA-DATA type = 19

PA-ETYPE-INFO2 etype = 18, salt = LOCALNET.ORGHTTPhostname.localnet.org, s2kparams = null

>>>Pre-Authentication Data:

PA-DATA type = 2

PA-ENC-TIMESTAMP

>>>Pre-Authentication Data:

PA-DATA type = 16

>>>Pre-Authentication Data:

PA-DATA type = 15

>>> KdcAccessibility: remove masterdc.localnet.org:88

>>> KDCRep: init() encoding tag is 126 req type is 11

>>>KRBError:

sTime is Tue Jan 17 18:49:14 CET 2017 1484675354000

suSec is 822386

error code is 25

error Message is Additional pre-authentication required

sname is krbtgt/LOCALNET.ORG@LOCALNET.ORG

eData provided.

msgType is 30

>>>Pre-Authentication Data:

PA-DATA type = 19

PA-ETYPE-INFO2 etype = 18, salt = LOCALNET.ORGHTTPhostname.localnet.org, s2kparams = null

>>>Pre-Authentication Data:

PA-DATA type = 2

PA-ENC-TIMESTAMP

>>>Pre-Authentication Data:

PA-DATA type = 16

>>>Pre-Authentication Data:

PA-DATA type = 15

KrbAsReqBuilder: PREAUTH FAILED/REQ, re-send AS-REQ

default etypes for default_tkt_enctypes: 18.

Looking for keys for: HTTP/hostname.localnet.org@LOCALNET.ORG

Added key: 17version: 0

Added key: 18version: 0

Added key: 23version: 0

Found unsupported keytype (3) for HTTP/hostname.localnet.org@LOCALNET.ORG

Found unsupported keytype (1) for HTTP/hostname.localnet.org@LOCALNET.ORG

Looking for keys for: HTTP/hostname.localnet.org@LOCALNET.ORG

Added key: 17version: 0

Added key: 18version: 0

Added key: 23version: 0

Found unsupported keytype (3) for HTTP/hostname.localnet.org@LOCALNET.ORG

Found unsupported keytype (1) for HTTP/hostname.localnet.org@LOCALNET.ORG

default etypes for default_tkt_enctypes: 18.

>>> EType: sun.security.krb5.internal.crypto.Aes256CtsHmacSha1EType

>>> KrbAsReq creating message

>>> KrbKdcReq send: kdc=masterdc.localnet.org UDP:88, timeout=30000, number of retries =3, #bytes=305

>>> KDCCommunication: kdc=masterdc.localnet.org UDP:88, timeout=30000,Attempt =1, #bytes=305

>>> KrbKdcReq send: #bytes read=93

>>> KdcAccessibility: remove masterdc.localnet.org:88

>>> KDCRep: init() encoding tag is 126 req type is 11

>>>KRBError:

sTime is Tue Jan 17 18:49:14 CET 2017 1484675354000

suSec is 25186

error code is 14

error Message is KDC has no support for encryption type

sname is krbtgt/LOCALNET.ORG@LOCALNET.ORG

msgType is 30

Exception: krb_error 14 KDC has no support for encryption type (14) KDC has no support for encryption type

KrbException: KDC has no support for encryption type (14)

at sun.security.krb5.KrbAsRep.<init>(Unknown Source)

at sun.security.krb5.KrbAsReqBuilder.send(Unknown Source)

at sun.security.krb5.KrbAsReqBuilder.action(Unknown Source)

at sun.security.krb5.internal.tools.Kinit.<init>(Unknown Source)

at sun.security.krb5.internal.tools.Kinit.main(Unknown Source)

Caused by: KrbException: Identifier doesn't match expected value (906)

at sun.security.krb5.internal.KDCRep.init(Unknown Source)

at sun.security.krb5.internal.ASRep.init(Unknown Source)

at sun.security.krb5.internal.ASRep.<init>(Unknown Source)

... 5 more

Успех:

java -cp /home/wls0/webdav/krb5.jar -Dsun.security.krb5.debug=true sun.security.krb5.internal.tools.Kinit -k -t /somepath/spn_hostname.keytab HTTP/hostname.localnet.org@LOCALNET.ORG

>>>KinitOptions cache name is /tmp/krb5cc_723

Principal is HTTP/hostname.localnet.org@LOCALNET.ORG

>>> Kinit using keytab

>>> Kinit keytab file name: /somepath/spn_hostname.keytab

Java config name: null

Native config name: /etc/krb5.conf

Loaded from native config

>>> Kinit realm name is LOCALNET.ORG

>>> Creating KrbAsReq

>>> KrbKdcReq local addresses for hostname.localnet.org are:

hostname.localnet.org/192.168.1.2

IPv4 address

>>> KdcAccessibility: reset

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 64; type: 1

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 64; type: 3

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 72; type: 23

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 88; type: 18

>>> KeyTabInputStream, readName(): LOCALNET.ORG

>>> KeyTabInputStream, readName(): HTTP

>>> KeyTabInputStream, readName(): hostname.localnet.org

>>> KeyTab: load() entry length: 72; type: 17

Looking for keys for: HTTP/hostname.localnet.org@LOCALNET.ORG

Added key: 17version: 0

Added key: 18version: 0

Added key: 23version: 0

Found unsupported keytype (3) for HTTP/hostname.localnet.org@LOCALNET.ORG

Found unsupported keytype (1) for HTTP/hostname.localnet.org@LOCALNET.ORG

default etypes for default_tkt_enctypes: 23 18.

>>> KrbAsReq creating message

>>> KrbKdcReq send: kdc=masterdc.localnet.org UDP:88, timeout=30000, number of retries =3, #bytes=180

>>> KDCCommunication: kdc=masterdc.localnet.org UDP:88, timeout=30000,Attempt =1, #bytes=180

>>> KrbKdcReq send: #bytes read=201

>>>Pre-Authentication Data:

PA-DATA type = 19

PA-ETYPE-INFO2 etype = 18, salt = LOCALNET.ORGHTTPhostname.localnet.org, s2kparams = null

PA-ETYPE-INFO2 etype = 23, salt = null, s2kparams = null

>>>Pre-Authentication Data:

PA-DATA type = 2

PA-ENC-TIMESTAMP

>>>Pre-Authentication Data:

PA-DATA type = 16

>>>Pre-Authentication Data:

PA-DATA type = 15

>>> KdcAccessibility: remove masterdc.localnet.org

>>> KDCRep: init() encoding tag is 126 req type is 11

>>>KRBError:

sTime is Tue Jan 17 19:11:56 CET 2017 1484676716000

suSec is 116308

error code is 25

error Message is Additional pre-authentication required

sname is krbtgt/LOCALNET.ORG@LOCALNET.ORG

eData provided.

msgType is 30

>>>Pre-Authentication Data:

PA-DATA type = 19

PA-ETYPE-INFO2 etype = 18, salt = LOCALNET.ORGHTTPhostname.localnet.org, s2kparams = null

PA-ETYPE-INFO2 etype = 23, salt = null, s2kparams = null

>>>Pre-Authentication Data:

PA-DATA type = 2

PA-ENC-TIMESTAMP

>>>Pre-Authentication Data:

PA-DATA type = 16

>>>Pre-Authentication Data:

PA-DATA type = 15

KrbAsReqBuilder: PREAUTH FAILED/REQ, re-send AS-REQ

default etypes for default_tkt_enctypes: 23 18.

Looking for keys for: HTTP/hostname.localnet.org@LOCALNET.ORG

Added key: 17version: 0

Added key: 18version: 0

Added key: 23version: 0

Found unsupported keytype (3) for HTTP/hostname.localnet.org@LOCALNET.ORG

Found unsupported keytype (1) for HTTP/hostname.localnet.org@LOCALNET.ORG

Looking for keys for: HTTP/hostname.localnet.org@LOCALNET.ORG

Added key: 17version: 0

Added key: 18version: 0

Added key: 23version: 0

Found unsupported keytype (3) for HTTP/hostname.localnet.org@LOCALNET.ORG

Found unsupported keytype (1) for HTTP/hostname.localnet.org@LOCALNET.ORG

default etypes for default_tkt_enctypes: 23 18.

>>> EType: sun.security.krb5.internal.crypto.Aes256CtsHmacSha1EType

>>> KrbAsReq creating message

>>> KrbKdcReq send: kdc=masterdc.localnet.org UDP:88, timeout=30000, number of retries =3, #bytes=269

>>> KDCCommunication: kdc=masterdc.localnet.org UDP:88, timeout=30000,Attempt =1, #bytes=269

>>> KrbKdcReq send: #bytes read=94

>>> KrbKdcReq send: kdc=masterdc.localnet.org TCP:88, timeout=30000, number of retries =3, #bytes=269

>>> KDCCommunication: kdc=masterdc.localnet.org TCP:88, timeout=30000,Attempt =1, #bytes=269

>>>DEBUG: TCPClient reading 1615 bytes

>>> KrbKdcReq send: #bytes read=1615

>>> KdcAccessibility: remove masterdc.localnet.org

Looking for keys for: HTTP/hostname.localnet.org@LOCALNET.ORG

Added key: 17version: 0

Added key: 18version: 0

Added key: 23version: 0

Found unsupported keytype (3) for HTTP/hostname.localnet.org@LOCALNET.ORG

Found unsupported keytype (1) for HTTP/hostname.localnet.org@LOCALNET.ORG

>>> EType: sun.security.krb5.internal.crypto.Aes256CtsHmacSha1EType

>>> KrbAsRep cons in KrbAsReq.getReply HTTP/hostname.localnet.org

New ticket is stored in cache file /tmp/krb5cc_723

PS: Вы можете извлечь Kerberos 5 Tools из Windows JDK, потому что Oracle удалил его из JDK 1.6 и выше. Это дает дополнительные выходные данные отладки на платформе Linux с параметром (-Dsun.security.krb5.debug=true).

mkdir sun.security.krb5

cd sun.security.krb5

"C:\Oracle\Java\jdk1.8.0_112\bin\jar.exe" -xf C:\Oracle\Java\jre1.8.0_112\lib\rt.jar sun\security\krb5

"C:\Oracle\Java\jdk1.8.0_112\bin\jar.exe" -cf krb5.jar sun\security\krb5

dir

Это работает вокруг JDK-6910497: отсутствует класс Kinit http://bugs.java.com/bugdatabase/view_bug.do?bug_id=6910497

Наконец-то все заработало: при реализации аутентификации kerberos для Oracle JDK 6 следует использовать шифрование RC4-HMAC, поэтому поддержка DES и AES должна быть отключена для учетной записи пользователя.

Почему я их проверил, в первую очередь это другая история....

Решением для меня было проверить эти два параметра пользователя AD с помощью инструмента Active Directory Users and Computers на вкладке учетной записи:

Что помогло в моем случае, был выключатель

ktpass ... -crypto all ...

и я прокомментировал все это в krb5.conf:

# default_tkt_enctypes = ...

# default_tgs_enctypes = ...

# permitted_enctypes = ...

Я предполагаю, что это настройка по умолчанию с кодировкой rc4-hmac, которая наиболее совместима.

Никаких специальных настроек в Active Directory для моей учетной записи SPN не требовалось.

Windows Server 2008, Weblogic 10.3.6, Oracle JDK 1.7

Мне удалось решить эту проблему через несколько дней. Основная причина заключается в том, что Java >= 11.0.17 отключил RC4-HMAC и другие «слабые» алгоритмы шифрования.

Одним из решений является понижение версии Java, но иногда это невозможно. Другое решение — внести необходимые изменения в AD (включить шифрование AES для учетной записи), если у вас есть возможность изменить эти значения.

Поскольку у меня не было ни одного варианта, я мог решить эту проблему, используя следующую конфигурацию:

Добавьте дополнительно в свой

*_enctypesзаписи в ваш после других алгоритмов шифрования (например,aes256-...). Возможно, он также работает сarcfour-hmacвместоrc4-hmac. (Теперь ошибка должна исчезнуть, если вы используете Java < 11.0.17.)Добавлять

allow_weak_crypto = trueв вашейkrb.conf(Теперь Java >= 11.0.17 позволит использовать отключенные алгоритмы.)