Интегрированы ли Xen vTPM в облако Openstack?

Xen имеет возможность подключать виртуальные модули доверенной платформы (vTPM) к гостевым виртуальным машинам: http://wiki.xenproject.org/wiki/Virtual_Trusted_Platform_Module_(vTPM). Я хотел бы знать, есть ли какая-либо интеграция Openstack для этой функции - могут ли управляемые виртуальные машины, например, быть предоставленными vTPM?

Я видел нечто подобное для Hyper-V здесь:

http://specs.openstack.org/openstack/nova-specs/specs/mitaka/approved/hyper-v-vtpm-devices.html

1 ответ

OpenStack предоставляет следующее как часть Cloud tenant threat mitigation:

- При необходимости используйте разделенные облака для арендаторов.

- Используйте шифрование хранилища для каждой виртуальной машины или для каждого владельца.

- OpenStack Nova имеет Trusted Filter for Filter Scheduler для планирования рабочих нагрузок только на доверенные ресурсы (доверенные вычислительные пулы), поэтому рабочие нагрузки, не требующие доверенного выполнения, могут планироваться на любом узле, в зависимости от использования, в то время как рабочие нагрузки с требованием доверенного выполнения будут планироваться только доверенным узлам.

Со следующим процессом:

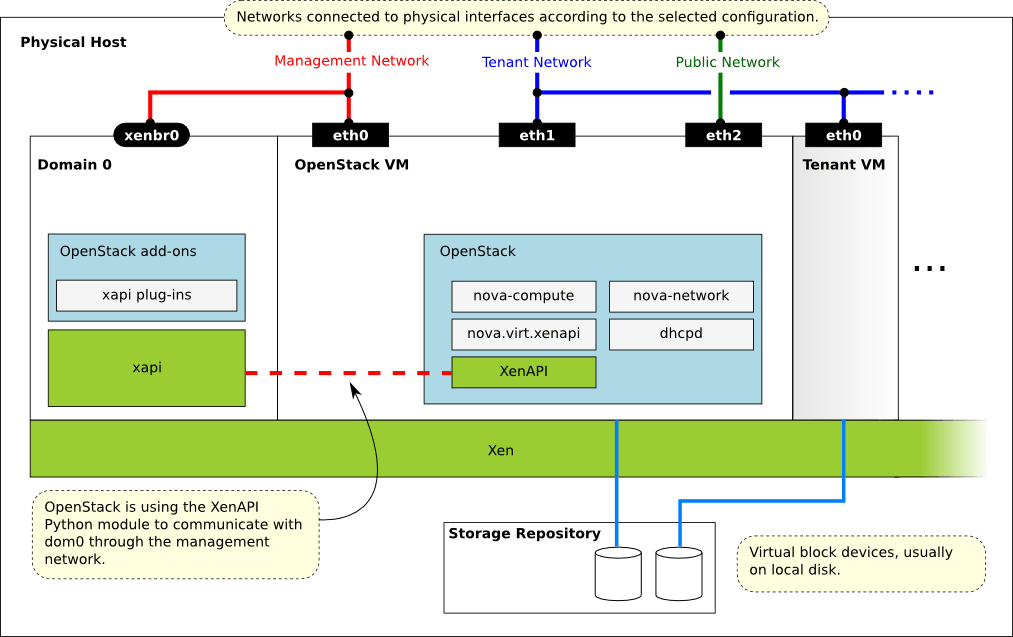

Прежде чем вы сможете запустить OpenStack с XenServer, вы должны установить гипервизор на соответствующем сервере.

Xen - это гипервизор типа 1: когда запускается ваш сервер, Xen запускает первое программное обеспечение. Следовательно, вы должны установить XenServer перед установкой операционной системы, в которой вы хотите запустить код OpenStack. Затем вы устанавливаете nova-compute на выделенную виртуальную машину на хосте.

Хотя XAPI является предпочтительным механизмом поддержки XenServer (и его устаревшего родственного XCP), большая часть существующей интеграции Xen Project с OpenStack осуществляется через libvirt ниже.

compute_driver = libvirt.LibvirtDriver

[libvirt]

virt_type = xen

Аппаратный TPM также поддерживается:

Наше решение по сути имитирует, как можно загрузить программное обеспечение и вычислить его хэш SHA-256 и сравнить с его объявленным хешем SHA-256, чтобы определить его легитимность. Он включает в себя использование Intel TXT, который состоит из аппаратного и программного обеспечения, а также встроенного программного обеспечения. Аппаратное обеспечение, подключенное к платформе, которое называется Trusted Platform Module (TPM)[3], обеспечивает аппаратный корень доверия. Микропрограмма на TPM используется для вычисления безопасных хэшей и сохранения безопасных хэшей в набор регистров, называемых регистрами конфигурации платформы (PCR), с разными регистрами, содержащими разные измерения. Другими компонентами являются технология виртуализации Intel, модули с подписанным кодом и надежный загрузчик под названием TBOOT 1. По сути, BIOS, дополнительное ПЗУ и ядро /Ramdisk измеряются в различных ПЦР. С точки зрения чистого металла, нас интересуют PCR 0-7(BIOS, дополнительное ПЗУ). Измерения ядра /Ramdisk будут зависеть от изображения, которое арендатор стремится запустить на своем голом железном экземпляре. Тестирование значения ПЦР осуществляется службой Open Attestation, OAT[2]. Дополнительные подробности в ссылках.

с учетом этих соображений безопасности:

На момент написания этой статьи очень мало облаков использовали технологии безопасной загрузки в производственной среде. В результате эти технологии все еще несколько незрелые. Мы рекомендуем тщательно планировать с точки зрения выбора оборудования. Например, убедитесь, что у вас есть TPM и поддержка Intel TXT. Затем проверьте, как поставщик оборудования узла заполняет значения PCR. Например, какие значения будут доступны для проверки. Обычно значения PCR, перечисленные в контексте программного обеспечения в таблице выше, являются теми, над которыми облачный архитектор имеет непосредственный контроль. Но даже они могут измениться по мере обновления программного обеспечения в облаке. Управление конфигурацией должно быть связано с механизмом политики PCR, чтобы гарантировать, что проверка всегда актуальна.

Рекомендации

Повысьте безопасность своих облаков OpenStack - OpenStack Superuser

Xen, XAPI, XenServer - Справочник по настройке OpenStack - килограмм

Xen через Libvirt - Справочник по настройке OpenStack - свобода

Гипервизоры - Справочник по конфигурации OpenStack - килограмм

Настроить API - Справочник по настройке OpenStack - килограмм

Драйвер Baremetal - Справочник по конфигурации OpenStack - juno

Примечания к выпуску текущей серии - Документация к выпуску Nova 16.0.0.0b3.dev171

Расширенный-Платформа-Осведомленность-OVF-Метаданные-Импорт - OpenStack

Пример конфигурационных файлов nova.conf - Ссылка на конфигурацию OpenStack - килограмм

Матрица поддержки функций - документация nova 16.0.0.0b3.dev171

Поддержка разработки программного обеспечения с открытым исходным кодом в SSO /SDO

Руководство по установке виртуальной машины облачной платформы Xen (pdf)

Приложение B. Брандмауэры и порты по умолчанию - Справочник по настройке OpenStack - килограмм