Настраиваемый адаптер аутентификации в ADFS в качестве основного шага

У нас есть настройка, которая включает стороннее веб-приложение, использующее ADFS в качестве сервера управления доступом. Некоторое время это работало хорошо.

Теперь нам нужно установить собственную Политику аутентификации в ADFS, чтобы делегировать процесс аутентификации еще одному собственному встроенному серверу и использовать настраиваемые динамические правила.

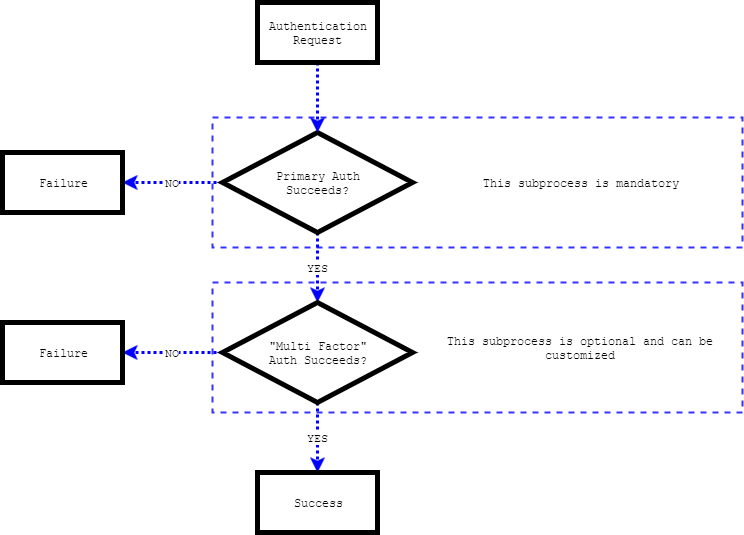

Насколько мы понимаем, это общий вид конвейера аутентификации ADFS:

По сути, процесс аутентификации можно легко дополнить дополнительным пользовательским шагом, но невозможно пропустить Primary подпроцесс аутентификации.

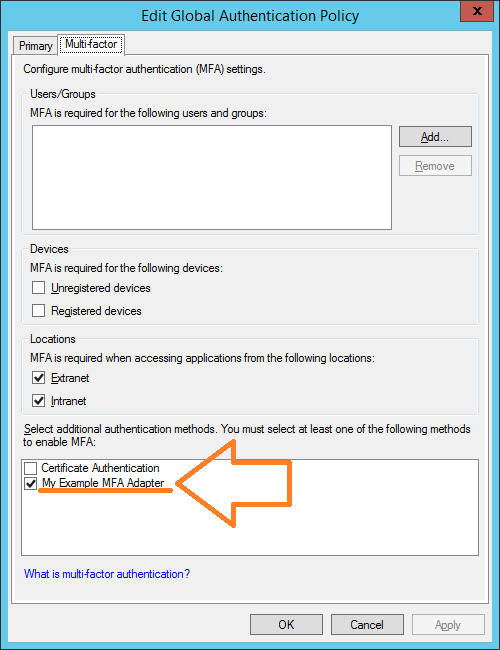

Нам удалось реализовать Multi Factor Authentication Adapter (в основном.NET-сборка, которая подписывается на ADFS соглашения) и успешно установить его в нашем ADFS:

К сожалению, наша ситуация требует, чтобы мы настроили самый первый шаг и по-разному реагировали на различные сценарии. Например:

- может быть, разместить пользовательскую форму входа, которая проверяет учетные данные с

AD - может реагировать на заказ, не

ADFSOAuthтокен доступа - так далее

Если конечный пользователь будет вынужден предоставить учетные данные с самого начала, это нарушит условия сделки.

У кого-нибудь есть идеи о том, как этого можно достичь?

Мы используем ADFS на Windows Server 2012 R2, Эта версия ADFS не требует IIS быть предустановленным.

Мы нашли интересную статью о ADFS 2.0 который намного старше, чем то, что мы используем и требует IIS, В статье приведен пример того, как изменить страницу входа на том этапе, который кажется основным этапом аутентификации:

Нам не удалось воспроизвести этот пример на нашем ADFS,

1 ответ

Что касается @maweeras, вы не можете для ADFS 3.0 и выше.

ADFS 2.1 и ниже работала на IIS, поэтому вы имели доступ к веб-сайту и могли вносить изменения в код.

Это привело к тому, что люди вводили все виды дыр в безопасности, в которых ADFS обвиняли, поэтому они были заблокированы.

Согласно предложению, объединяйтесь, например, с сервером идентификации, который является открытым исходным кодом, и делайте там изменения.

Согласно примечаниям к выпуску ADFS, эта функция была реализована в ADFS для Windows 2019.

Внешние поставщики аутентификации в качестве основных - теперь клиенты могут использовать сторонние продукты аутентификации в качестве первого фактора и не раскрывать пароли в качестве первого фактора. В случаях, когда внешний провайдер аутентификации может доказать 2 фактора, он может требовать MFA.