Identity Server by lessprivilege не работает должным образом в Azure

Я пытаюсь реализовать архитектуру, которая следует протоколу OAUTH2/OIDC. Для этого у меня есть клиентское приложение STS(Identity Server v3 по версии наименьшего права), ASP.NET WebApi и ASP.NET MVC. Моей целью было размещение службы STS и REST в Azure, чтобы разные клиенты могли использовать их в качестве общедоступных служб. Все идет нормально. Казалось, что все работало гладко и идеально, прежде чем я решил добавить новый клиент, который использует один из потоков перенаправления - поток кода авторизации. Я хотел воспользоваться опцией обновления токена, которую он предлагает. Я хотел предоставить этому клиенту токены доступа на короткий срок (10 минут) и заставить его использовать токен обновления для получения новых токенов. Вот как все это выглядит в коде:

STS:

new Client

{

ClientId = "tripgalleryauthcode",

ClientName = "Trip Gallery (Authorization Code)",

Flow = Flows.AuthorizationCode,

AllowAccessToAllScopes = true,

RequireConsent = false,

RedirectUris = new List<string>

{

Tripgallery.Constants.TripgalleryMvcAuthCodePostLogoutCallback

},

ClientSecrets = new List<Secret>()

{

new Secret(Tripgallery.Constants.TripgalleryClientSecret.Sha256())

},

// refresh token options

AccessTokenType = AccessTokenType.Jwt,

AccessTokenLifetime = 600,

RefreshTokenUsage = TokenUsage.OneTimeOnly, // Every time generates new refresh token. Not only access token.

RefreshTokenExpiration = TokenExpiration.Sliding,

SlidingRefreshTokenLifetime = 1296000,

PostLogoutRedirectUris = new List<string>()

{

Tripgallery.Constants.TripgalleryPostLogoutCallback

}

}

Приложение Mvc (Клиент):

private ObjectCache _cache;

private readonly string tokensCacheKey = "Tokens";

public HomeController()

{

_cache = MemoryCache.Default;

}

// GET: Home

public ActionResult Index()

{

var authorizeRequest = new AuthorizeRequest(Constants.BoongalooSTSAuthorizationEndpoint);

var state = HttpContext.Request.Url.OriginalString;

var url = authorizeRequest.CreateAuthorizeUrl(

"tripgalleryauthcode",

"code",

"openid profile address tripgallerymanagement offline_access",

Constants.TripgalleryMvcAuthCodePostLogoutCallback,

state);

HttpContext.Response.Redirect(url);

return null;

}

public async Task<ActionResult> StsCallBackForAuthCodeClient()

{

var authCode = Request.QueryString["code"];

var client = new TokenClient(

Constants.TripgallerySTSTokenEndpoint,

"tripgalleryauthcode",

Constants.TripgalleryClientSecret

);

var tokenResponse = await client.RequestAuthorizationCodeAsync(

authCode,

Constants.TripgalleryMvcAuthCodePostLogoutCallback

);

this._cache[this.tokensCacheKey] = new TokenModel()

{

AccessToken = tokenResponse.AccessToken,

IdToken = tokenResponse.IdentityToken,

RefreshToken = tokenResponse.RefreshToken,

AccessTokenExpiresAt = DateTime.Parse(DateTime.Now.AddSeconds(tokenResponse.ExpiresIn).ToString(CultureInfo.InvariantCulture))

};

return View();

}

public ActionResult StartCallingWebApi()

{

var timer = new Timer(async (e) =>

{

var cachedStuff = this._cache.Get(this.tokensCacheKey) as TokenModel;

await ExecuteWebApiCall(cachedStuff);

}, null, 0, Convert.ToInt32(TimeSpan.FromMinutes(20).TotalMilliseconds));

return null;

}

private async Task ExecuteWebApiCall(TokenModel cachedStuff)

{

// Ensure that access token expires in more than one minute

if (cachedStuff != null && cachedStuff.AccessTokenExpiresAt > DateTime.Now.AddMinutes(1))

{

await MakeValidApiCall(cachedStuff);

}

else

{

// Use the refresh token to get a new access token, id token and refresh token

var client = new TokenClient(

Constants.TripgallerySTSTokenEndpoint,

"tripgalleryauthcode",

Constants.TripgalleryClientSecret

);

if (cachedStuff != null)

{

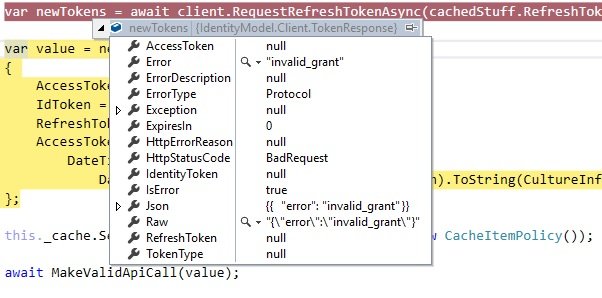

var newTokens = await client.RequestRefreshTokenAsync(cachedStuff.RefreshToken);

var value = new TokenModel()

{

AccessToken = newTokens.AccessToken,

IdToken = newTokens.IdentityToken,

RefreshToken = newTokens.RefreshToken,

AccessTokenExpiresAt =

DateTime.Parse(

DateTime.Now.AddSeconds(newTokens.ExpiresIn).ToString(CultureInfo.InvariantCulture))

};

this._cache.Set(this.tokensCacheKey, (object)value, new CacheItemPolicy());

await MakeValidApiCall(value);

}

}

}

Проблема заключается в том, что если по какой-то причине у меня есть служба STS, размещенная в Azure, если я решу использовать токен обновления через 20 или более минут после истечения срока действия токена доступа, я получаю сообщение об ошибке. Неважно, что мое время обновления токена составляет 15 дней.

Это журнал, сгенерированный STS:

w3wp.exe Warning: 0 : 2017-04-06 12:01:21.456 +00:00 [Warning] AuthorizationCodeStore not configured - falling back to InMemory

w3wp.exe Warning: 0 : 2017-04-06 12:01:21.512 +00:00 [Warning] TokenHandleStore not configured - falling back to InMemory

w3wp.exe Warning: 0 : 2017-04-06 12:01:21.512 +00:00 [Warning] ConsentStore not configured - falling back to InMemory

w3wp.exe Warning: 0 : 2017-04-06 12:01:21.512 +00:00 [Warning] RefreshTokenStore not configured - falling back to InMemory

w3wp.exe Information: 0 : 2017-04-06 12:01:22.371 +00:00 [Information] Start token request

w3wp.exe Information: 0 : 2017-04-06 12:01:22.418 +00:00 [Information] Client secret id found: "tripgalleryauthcode"

w3wp.exe Information: 0 : 2017-04-06 12:01:22.418 +00:00 [Information] Client validation success

w3wp.exe Information: 0 : 2017-04-06 12:01:22.418 +00:00 [Information] Start token request validation

w3wp.exe Information: 0 : 2017-04-06 12:01:22.433 +00:00 [Information] Start validation of refresh token request

w3wp.exe Warning: 0 : 2017-04-06 12:01:22.574 +00:00 [Warning] "Refresh token is invalid"

"{

\"ClientId\": \"tripgalleryauthcode\",

\"ClientName\": \"Trip Gallery (Authorization Code)\",

\"GrantType\": \"refresh_token\",

\"RefreshToken\": \"140cfb19405a6a4cbace29646751194a\",

\"Raw\": {

\"grant_type\": \"refresh_token\",

\"refresh_token\": \"140cfb19405a6a4cbace29646751194a\"

}

}"

w3wp.exe Information: 0 : 2017-04-06 12:01:22.590 +00:00 [Information] End token request

w3wp.exe Information: 0 : 2017-04-06 12:01:22.590 +00:00 [Information] Returning error: invalid_grant

w3wp.exe Information: 0 : 2017-04-06 12:01:29.465 +00:00 [Information] Start discovery request

w3wp.exe Information: 0 : 2017-04-06 12:01:29.512 +00:00 [Information] Start key discovery request

Тот же самый случай с STS, работающим на моей локальной машине, работает как ожидалось. Я могу получить новые токены с моим токеном обновления.

RESLOVED: Проблема была в том, что указал Фред Хан - MSFT. Мне нужно было создать постоянное хранилище для моих токенов обновления. Это действительно легко достичь. Вот как я это сделал:

Startup.cs Identity Server:

var idServerServiceFactory = new IdentityServerServiceFactory()

.UseInMemoryClients(Clients.Get())

.UseInMemoryScopes(Scopes.Get());

//...

// use custom service for tokens maintainance

var customRefreshTokenStore = new CustomRefreshTokenStore();

idServerServiceFactory.RefreshTokenStore = new Registration<IRefreshTokenStore>(resolver => customRefreshTokenStore);

var options = new IdentityServerOptions

{

Factory = idServerServiceFactory,

// .....

}

idsrvApp.UseIdentityServer(options);

CustomRefreshTokenStore.cs

public class CustomRefreshTokenStore : IRefreshTokenStore

{

public Task StoreAsync(string key, RefreshToken value)

{

// code that uses persitant storage mechanism

}

public Task<RefreshToken> GetAsync(string key)

{

// code that uses persitant storage mechanism

}

public Task RemoveAsync(string key)

{

// code that uses persitant storage mechanism

}

public Task<IEnumerable<ITokenMetadata>> GetAllAsync(string subject)

{

// code that uses persitant storage mechanism

}

public Task RevokeAsync(string subject, string client)

{

// code that uses persitant storage mechanism

}

}

1 ответ

w3wp.exe Предупреждение: 0: 2017-04-06 12:01:21.456 +00:00 [Предупреждение] AuthorizationCodeStore не настроен - откат к InMemory

w3wp.exe Предупреждение: 0: 2017-04-06 12:01:21.512 +00:00 [Предупреждение] TokenHandleStore не настроен - откат к InMemory

w3wp.exe Предупреждение: 0: 2017-04-06 12:01:21.512 +00:00 [Предупреждение] ConsentStore не настроен - откат к InMemory

w3wp.exe Предупреждение: 0: 2017-04-06 12:01:21.512 +00:00 [Предупреждение] RefreshTokenStore не настроен - откат к InMemory

Похоже, что вы храните / храните данные в памяти, что может стать причиной проблемы, если вы разместите их на веб-сайте Azure с несколькими экземплярами за балансировщиком нагрузки. Вы можете попытаться сохранить данные в другом хранилище данных вместо хранилища в памяти.

_cache = MemoryCache.Default;

Кроме того, вы храните и извлекаете tokensCacheKey через память в приложении веб-API, которое не будет работать в среде веб-фермы Azure с несколькими экземплярами. Пожалуйста, храните данные во внешнем хранилище, таком как хранилище Azure, база данных или кэш Redis.