Как проанализировать вызов функции (sub_41A1b8) для решения crackme с IDA Pro?

1 ответ

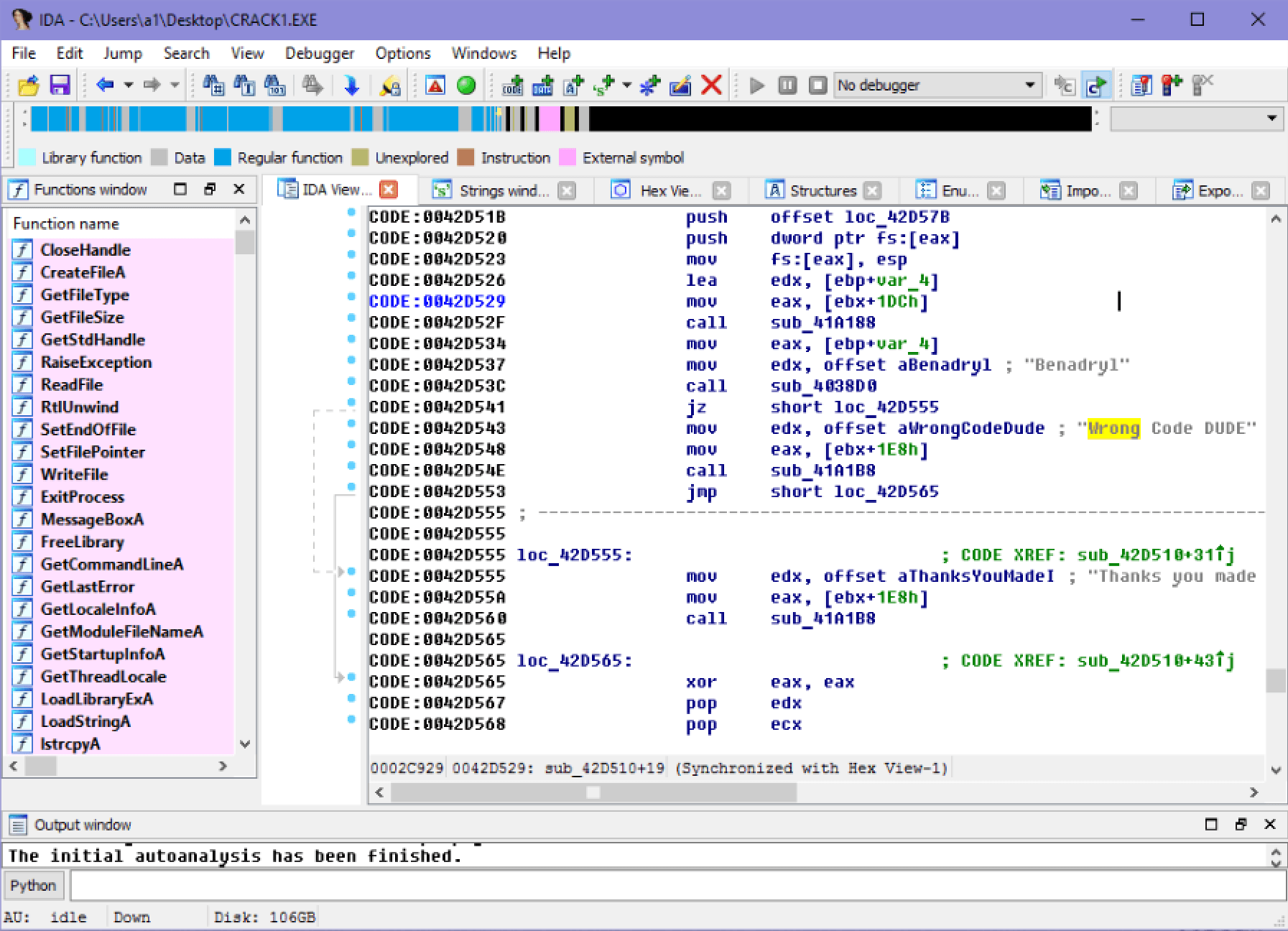

jz short loc_42D555 прыгает к loc_42D555 если установлен нулевой флаг. В противном случае он выполняет следующую инструкцию.

Обратите внимание, что следующая инструкция - это ссылка на строку ошибки ("Неверный код DUDE"). Также обратите внимание, что loc_42D555 это адрес, на который ссылается строка успеха ("Спасибо, вы сделали...").

Так что, если нулевой флаг установлен на jz short loc_42D555 инструкция, вы, вероятно, решили Crackme.

В предыдущей инструкции sub_41A1b8 функция называется. Скорее всего, эта функция устанавливает нулевой флаг, если строки указаны в eax а также edx (в этом случае ваша входная строка и "Benadryl") равны, но вам нужно будет проанализировать sub_41A1b8 Функция знать это наверняка.

Чтобы понять это, вам нужно изучить сборку x86. Существует множество учебных пособий, которые помогут вам начать работу.