Можжевельник SRX 220

Я новичок в Juniper и SRX. Мы только что настроили кластер с двумя устройствами Juniper SRX 220, и я просто пытаюсь настроить остальные интерфейсы. У Juniper'а есть 2 восходящих канала к Cicso ASA. В настоящий момент интерфейс ge-0/0/0, ge-3/0/0 и ge-0/0/1, ge-/0/01 подключен к ASA. Я настроил VLAN 192 и добавил интерфейс reth1 к этой VLAN. Я могу пропинговать интерфейс reth1, но не могу пропинговать интерфейс на интерфейсе ASA на другом конце. Пожалуйста, кто-нибудь может посоветовать, что я сделал не так. Конфиг ниже.

chassis {

cluster {

reth-count 2;

redundancy-group 0 {

node 0 priority 100;

node 1 priority 1;

}

redundancy-group 1 {

node 0 priority 100;

node 1 priority 1;

preempt;

interface-monitor {

ge-3/0/1 weight 255;

ge-0/0/1 weight 255;

}

}

}

}

interfaces {

interface-range interfaces-fwtransit {

member ge-0/0/0;

member ge-3/0/0;

unit 0 {

family ethernet-switching {

vlan {

members fwtransit;

}

}

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.100.0.252/24;

}

}

}

ge-3/0/1 {

gigether-options {

redundant-parent reth1;

}

}

fab0 {

fabric-options {

member-interfaces {

ge-0/0/5;

}

}

}

fab1 {

fabric-options {

member-interfaces {

ge-3/0/5;

}

}

}

reth0 {

vlan-tagging;

redundant-ether-options {

redundancy-group 1;

}

}

reth1 {

vlan-tagging;

redundant-ether-options {

redundancy-group 1;

}

unit 192 {

description untrust;

vlan-id 192;

family inet {

address 192.168.2.252/24;

}

}

}

vlan {

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

unit 162 {

family inet {

address 172.31.254.3/24;

}

}

unit 192 {

family inet {

address 192.168.2.3/24;

}

}

}

}

routing-options {

static {

route 10.100.0.0/24 next-hop 10.100.0.1;

}

}

protocols {

stp;

}

security {

zones {

security-zone trust {

interfaces {

ge-0/0/3.0 {

host-inbound-traffic {

system-services {

ping;

https;

ssh;

}

}

}

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

vlan.162;

vlan.192;

}

}

}

}

vlans {

fwtransit {

vlan-id 162;

l3-interface vlan.162;

}

web_dmz {

vlan-id 192;

l3-interface vlan.192;

}

}

2 ответа

Пожалуйста, проверьте, что вы настроили правильные политики с: - показать политики безопасности конфигурации

Вы можете настроить политику с:

set security policy from-zone xxx to-zone xxx policy my-policy match source-address any destination-address any application any

set security policy from-zone xxx to-zone xxx policy my-policy then permit

и попробуйте проверить связь с ASA-интерфейсом, указав исходный интерфейс: - ping xxxxinterface ge-0/0/0

может быть, вы также хотите определить петлевой интерфейс и добавить этот интерфейс в свою зону: "trust"-security-zone

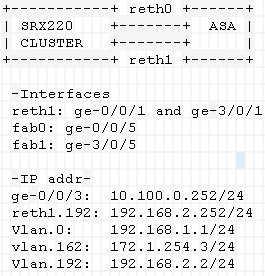

Насколько я понимаю, у вас есть что-то вроде этого: Топология:

Поскольку у вас уже есть ICMP под входящим трафиком хоста, вы можете проверить:

- В качестве начального теста down/dirty политика безопасности, разрешающая все. Предпосылка для этого: "ОС Junos проверяет политики безопасности, если назначением трафика является какой-либо интерфейс, кроме входящего интерфейса".

2. Следите за трафиком на интерфейсе, убедитесь, что ICMP ECHO выходят из сети, если нет ответа, что-то на ASA может быть.

- Вы проверили статистику интерфейса на предмет падений или ошибок?